Cuando hablamos de acceso remoto seguro a servidores e infraestructura cloud, dos términos aparecen constantemente: bastion host y jump box. Muchos profesionales de IT utilizan estos términos indistintamente, pero ¿son realmente lo mismo? En este artículo voy a aclarar las distinciones técnicas entre estos conceptos, explicar cuándo usar cada enfoque y compartir las mejores prácticas para implementar soluciones de acceso seguro en AWS y entornos on-premise.

¿Qué es un bastion host?

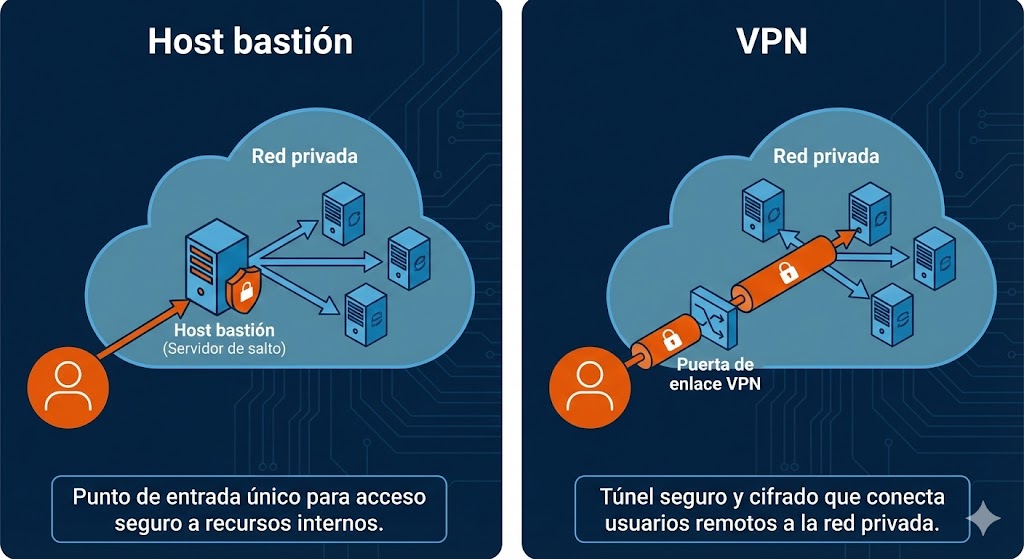

Un bastion host es un servidor especializado diseñado específicamente para resistir ataques procedentes de redes externas. El término proviene del concepto arquitectónico de bastión: una estructura fortificada que sobresale de las murallas de un castillo, proporcionando una posición defensiva reforzada.

En infraestructuras IT modernas, un bastion host actúa como puerta de enlace endurecida entre una red externa no confiable (típicamente internet) y una red interna de confianza (tu infraestructura privada). Sus características principales incluyen:

Características clave de un bastion host

Diseño minimalista: un bastion host ejecuta únicamente los servicios esenciales necesarios para su función. Se eliminan software, servicios y paquetes innecesarios para minimizar la superficie de ataque.

Configuración de seguridad reforzada: el sistema operativo y las aplicaciones se configuran con la seguridad como máxima prioridad, siguiendo habitualmente estándares como CIS benchmarks o las directrices NIST.

Expuesto a internet: a diferencia de la mayoría de servidores internos, un bastion host debe ser directamente accesible desde redes externas, lo que hace crítica su configuración de seguridad.

Propósito único: su única función es proporcionar acceso seguro a recursos internos. No aloja aplicaciones ni almacena datos sensibles.

Registro exhaustivo: todos los intentos de acceso y actividades quedan registrados de forma exhaustiva para monitorización de seguridad y requisitos de cumplimiento normativo.

Casos de uso comunes para bastion hosts

Gateway SSH: proporcionar acceso SSH seguro a servidores Linux en redes privadas.

Gateway RDP: habilitar acceso Remote Desktop Protocol a servidores Windows.

Endpoint VPN: actuar como punto de entrada para conexiones VPN.

Interfaz de administración: proporcionar acceso administrativo a recursos cloud en subredes privadas.

Proyecto relacionado

Consulta una implementación real que he realizado múltiples veces para varios clientes en producción: bastion host con autenticación 2FA, control de acceso basado en roles, túneles SSH cifrados, auditoría completa de sesiones y gestión automatizada de usuarios en AWS.

Ver proyecto: securización de infraestructura AWS con bastion host avanzado¿Qué es un jump box?

Un jump box (también llamado jump server, jump host o máquina de salto en español) es un servidor utilizado para acceder y administrar dispositivos en diferentes zonas de seguridad o segmentos de red. El término refleja su función: “saltas” de un segmento de red a otro a través de este servidor intermediario.

Características clave de un jump box

Punto de pivote en la red: la máquina de salto se conecta a múltiples segmentos de red, permitiendo a los administradores acceder a sistemas a través de diferentes zonas de seguridad.

Estación de trabajo administrativa: a menudo funciona como un entorno administrativo completo con diversas herramientas de gestión instaladas.

Puede no estar expuesto a internet: a diferencia de los bastion hosts, los jump boxes frecuentemente residen completamente dentro de la red interna.

Servidor multipropósito: puede alojar herramientas de gestión, scripts, documentación y otras utilidades administrativas.

Punto de acceso centralizado: proporciona una única ubicación desde la cual los administradores pueden alcanzar múltiples sistemas.

Casos de uso comunes para jump boxes

Gestión de data center: acceder a servidores a través de diferentes VLANs o segmentos de red dentro de un data center.

Acceso multi-entorno: gestionar entornos de desarrollo, staging y producción desde un único punto.

Segmentación por cumplimiento normativo: acceder a sistemas en diferentes zonas de cumplimiento (PCI-DSS, HIPAA, etc.) manteniendo trazas de auditoría.

Consolidación de herramientas: servir como ubicación central para herramientas administrativas especializadas y scripts.

Bastion host vs jump box: las diferencias clave

Aunque los términos se usan frecuentemente de forma intercambiable, existen diferencias técnicas y arquitectónicas importantes:

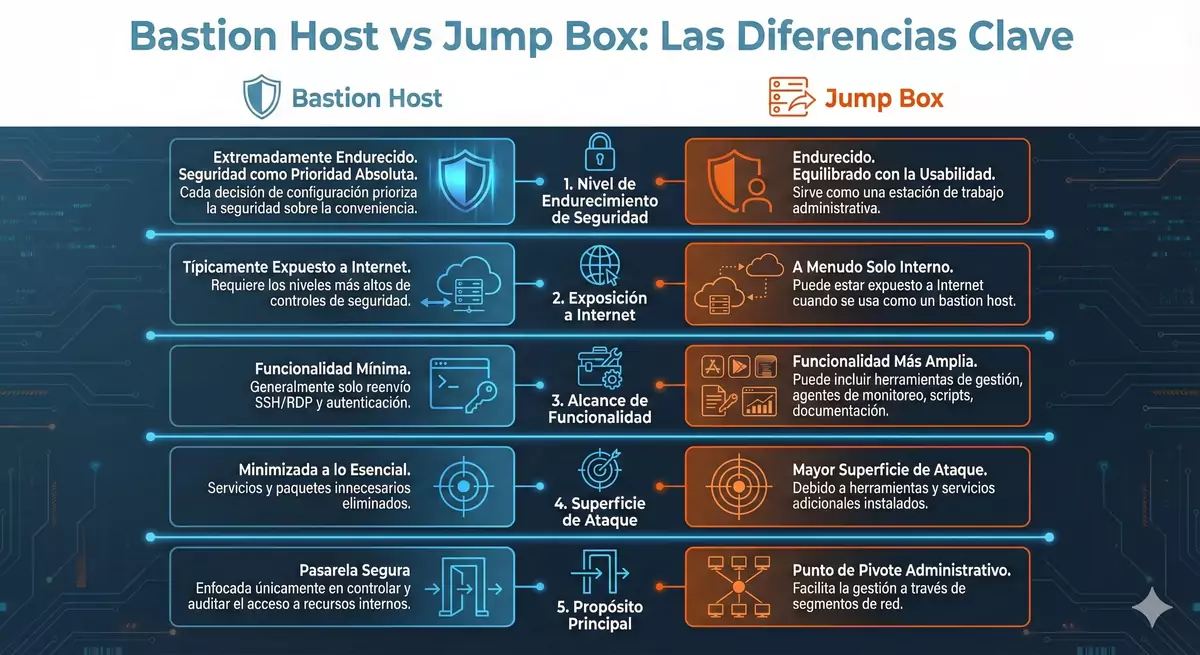

1. Nivel de endurecimiento de seguridad

Bastion host: extremadamente endurecido, con la seguridad como prioridad absoluta. Cada decisión de configuración prioriza la seguridad sobre la comodidad.

Máquina de salto: endurecida, pero a menudo equilibrada con requisitos de usabilidad, ya que sirve como estación de trabajo administrativa.

2. Exposición a internet

Bastion host: típicamente expuesto a internet, requiriendo el más alto nivel de controles de seguridad.

Máquina de salto: frecuentemente solo interna, aunque puede estar expuesta a internet cuando se usa como bastion host.

3. Ámbito de funcionalidad

Bastion host: funcionalidad mínima, habitualmente solo reenvío SSH/RDP y autenticación.

Máquina de salto: funcionalidad más amplia, puede incluir herramientas de gestión, agentes de monitorización, scripts y documentación.

4. Superficie de ataque

Bastion host: minimizada a lo estrictamente esencial, con servicios y paquetes innecesarios eliminados.

Máquina de salto: superficie de ataque mayor debido a herramientas y servicios adicionales instalados para propósitos administrativos.

5. Propósito principal

Bastion host: gateway seguro enfocado únicamente en controlar y auditar el acceso a recursos internos.

Máquina de salto: punto de pivote administrativo que facilita la gestión a través de segmentos de red.

La superposición: cuando los términos convergen

En la práctica, un bastion host puede funcionar como jump box, y un jump box correctamente endurecido puede servir como bastion host. La distinción a menudo depende de:

Filosofía de implementación: si la prioridad es el minimalismo de seguridad (bastion) o la funcionalidad administrativa (jump box).

Arquitectura de red: si el servidor está expuesto a internet (sugiriendo bastion) o es solo interno (sugiriendo jump box).

Terminología organizacional: diferentes equipos y organizaciones tienen sus propias preferencias para estos términos.

Mejores prácticas para la implementación

Independientemente del término que utilices, sigue estas mejores prácticas de seguridad al implementar gateways de acceso seguro:

Autenticación y control de acceso

Usar autenticación fuerte: implementar autenticación multifactor (MFA) para todo acceso.

Autenticación basada en claves: preferir claves SSH sobre contraseñas, con gestión adecuada de claves.

Principio de mínimo privilegio: otorgar a los usuarios únicamente el acceso mínimo que necesitan.

Revisiones de acceso regulares: auditar periódicamente quién tiene acceso y revocar permisos innecesarios.

Seguridad de red

Segmentación de red: colocar el gateway de acceso en una DMZ o subred dedicada.

Reglas de firewall: implementar reglas estrictas de entrada y salida, permitiendo solo puertos y protocolos necesarios.

Restricciones de IP origen: cuando sea posible, limitar el acceso a direcciones IP o rangos conocidos.

Registro de conexiones: registrar todos los intentos de conexión, éxitos y fallos.

Endurecimiento del sistema

Instalación mínima: eliminar paquetes innecesarios y deshabilitar servicios no utilizados.

Actualizaciones de seguridad: implementar un calendario riguroso de parches.

Benchmarks de seguridad: seguir estándares de la industria como CIS benchmarks.

Monitorización de integridad de archivos: detectar cambios no autorizados en archivos críticos del sistema.

Monitorización y auditoría

Registro centralizado: reenviar todos los logs a un sistema de gestión de logs centralizado y seguro.

Monitorización de seguridad: implementar alertas para actividades sospechosas e intentos de acceso fallidos.

Grabación de sesiones: considerar grabar sesiones SSH/RDP para propósitos forenses y de cumplimiento.

Auditorías de seguridad regulares: revisar periódicamente configuraciones y patrones de acceso.

Ejemplo de implementación en AWS

En AWS, los bastion hosts se implementan habitualmente para acceder a instancias EC2 en subredes privadas:

# Ejemplo de conexión a una instancia EC2 privada a través de un bastion host

# Primero, conectarse al bastion host en la subred pública

ssh -i bastion-key.pem ec2-user@bastion-public-ip

# Luego, desde el bastion, conectarse a la instancia privada

ssh -i private-key.pem ec2-user@private-instance-ip

# O usar reenvío de agente SSH (más seguro)

ssh-add private-key.pem

ssh -A -i bastion-key.pem ec2-user@bastion-public-ip

ssh ec2-user@private-instance-ipAlternativas modernas en AWS

AWS ahora ofrece Systems Manager Session Manager, que proporciona acceso de shell seguro a instancias EC2 sin requerir un bastion host:

Sin puertos de entrada abiertos: Session Manager no requiere que los puertos SSH o RDP estén abiertos.

Autenticación basada en IAM: aprovecha AWS IAM para autenticación y autorización.

Registro de sesiones: todas las sesiones se registran en CloudWatch o S3.

Sin mantenimiento de bastion: elimina la necesidad de mantener y asegurar una instancia bastion separada.

Sin embargo, los bastion hosts siguen siendo relevantes para:

- Acceder a recursos en data centers on-premise

- Organizaciones con requisitos de cumplimiento específicos

- Arquitecturas cloud híbridas

- Acceso a sistemas de terceros

Ejemplo de implementación en GCP

En Google Cloud Platform, los bastion hosts se utilizan tradicionalmente para acceder a instancias de Compute Engine en subredes privadas:

# Ejemplo de conexión a una instancia GCE privada a través de un bastion host

# Primero, conectarse al bastion host en la subred pública

gcloud compute ssh bastion-instance --zone=us-central1-a

# Luego, desde el bastion, conectarse a la instancia privada

gcloud compute ssh private-instance --zone=us-central1-a --internal-ipAlternativas modernas en GCP

GCP ofrece Identity-Aware Proxy (IAP) para acceso seguro a instancias de VM sin necesidad de bastion host:

Sin IP pública requerida: conecta a instancias con solo direcciones IP internas mediante túneles IAP.

Control de acceso basado en IAM: utiliza Google Cloud IAM para autenticación y autorización.

Registro de auditoría: trazabilidad completa de todos los accesos en Cloud Logging.

Integración con OS Login: gestión automática de claves SSH y administración centralizada de usuarios.

Los bastion hosts en GCP siguen siendo útiles para:

- Acceder a recursos en data centers on-premise

- Organizaciones con requisitos específicos de cumplimiento normativo

- Arquitecturas cloud híbridas que conectan GCP con otros entornos

- Sistemas legacy que requieren patrones tradicionales de acceso SSH

Conclusión

Aunque bastion host y jump box se usan frecuentemente de forma intercambiable, entender sus diferencias matizadas ayuda a diseñar arquitecturas de acceso más seguras y apropiadas:

-

Bastion host: gateway endurecido de seguridad y minimalista diseñado específicamente para resistir ataques mientras proporciona acceso controlado a recursos internos.

-

Máquina de salto: punto de pivote administrativo que puede incluir herramientas de gestión y utilidades, usado para acceder a sistemas a través de diferentes segmentos de red.

En la práctica, la distinción importa menos que la implementación. Ya sea que lo llames bastion host o jump box, enfócate en:

- Endurecimiento de seguridad apropiado

- Mecanismos de autenticación fuertes

- Registro y monitorización exhaustivos

- Auditorías de seguridad regulares

- Seguir el principio de mínimo privilegio

Con los proveedores cloud ofreciendo alternativas modernas como AWS Systems Manager Session Manager y Google Cloud Identity-Aware Proxy, evalúa si aún necesitas un bastion host tradicional o si las soluciones gestionadas más nuevas se ajustan mejor a tus requisitos de seguridad.

El objetivo permanece constante: proporcionar acceso remoto seguro y auditable a tu infraestructura mientras se minimiza la superficie de ataque y se mantiene la eficiencia operacional.

Comentarios

Enviar comentario