Configurar un sistema de correo electrónico profesional para enviar mailings masivos, newsletters y notificaciones transaccionales requiere decisiones arquitectónicas cuidadosas que muchas empresas pasan por alto. Una mala configuración puede dañar gravemente la reputación de tu dominio principal y hacer que los correos legítimos de tus empleados acaben en las carpetas de spam de tus clientes. Tras más de 20 años gestionando infraestructuras de correo para empresas de todos los tamaños, he aprendido que el aislamiento mediante subdominios es el estándar profesional para proteger la entregabilidad mientras mantienes flexibilidad operativa.

En esta guía exhaustiva te mostraré la arquitectura profesional de email marketing que utilizan las grandes empresas, explicando por qué el enfoque común de usar direcciones “no-responder” está obsoleto y cómo implementar un sistema robusto y escalable usando subdominios para marketing (mkt.ejemplo.com) y notificaciones transaccionales (app.ejemplo.com).

Tabla de contenidos

- El problema con no-responder@ejemplo.com

- El peligro crítico de usar tu dominio principal

- La solución profesional: aislamiento mediante subdominios

- Entendiendo la arquitectura de tres niveles

- Emails de marketing vs transaccionales: diferencias críticas

- Implementación con Google Workspace

- Por qué NO usar la API de Gmail para emails transaccionales

- Lista de verificación completa de configuración

- Ejemplos de configuración DNS

- Consideraciones técnicas avanzadas

- Conclusión y próximos pasos

El problema con no-responder@ejemplo.com

Muchas empresas comienzan con un enfoque aparentemente lógico: crear un buzón dedicado como no-responder@ejemplo.com para los envíos masivos, configurando una cabecera Reply-To que apunte al buzón principal (hola@ejemplo.com). La idea es evitar que los mensajes de rebote inunden la bandeja de entrada principal, mientras que los usuarios pueden responder normalmente.

Este enfoque presenta inconvenientes significativos en los sistemas modernos de correo:

1. Penalizaciones en los filtros anti-spam

Los filtros de spam modernos (Gmail, Outlook, Yahoo) evalúan intensamente la interacción de los usuarios con tus mensajes. Cuando envías desde una dirección que explícitamente señala “no interactúes conmigo”, estás perjudicando activamente tu reputación como remitente. Los proveedores de email interpretan no-responder como:

- Comunicación automatizada e impersonal.

- Mensajes de marketing unidireccionales.

- Contenido potencialmente no deseado o spam.

Esto reduce tu puntuación de entregabilidad en todos los proveedores de correo.

2. Psicología negativa para el usuario

El patrón no-responder crea inmediatamente una barrera psicológica:

- Frustración: los usuarios que desean responder se sienten ignorados.

- Desconfianza: “Si no quieren escucharme, ¿por qué debería confiar en ellos?”

- Percepción de baja calidad: las marcas profesionales utilizan direcciones de correo humanizadas.

En un mercado competitivo, pequeñas diferencias de percepción importan. Los usuarios interactúan más con emails desde novedades@tuempresa.com que desde no-responder@tuempresa.com.

3. Problemas con las listas blancas

Cuando los usuarios añaden tu remitente a sus contactos para asegurar que los emails no vayan a spam, añadir no-responder@ejemplo.com no proporciona ningún valor para tus otras comunicaciones desde ventas@ejemplo.com o soporte@ejemplo.com. Cada dirección construye su reputación de forma independiente.

El peligro crítico de usar tu dominio principal

Aquí está el problema crítico que la mayoría de empresas ignoran: enviar mailings masivos desde tu dominio principal (@ejemplo.com) pone en riesgo toda tu infraestructura de correo.

Cómo funciona la reputación de dominio

Los proveedores de correo rastrean la reputación del remitente a nivel de dominio, no solo de la dirección de email específica. Si envías newsletters desde info@ejemplo.com y experimentas problemas de entregabilidad (quejas de spam, altas tasas de rebote, entradas en listas negras), el daño reputacional afecta a:

hola@ejemplo.com(tu contacto principal).ventas@ejemplo.com(tu equipo de ventas).soporte@ejemplo.com(tu atención al cliente).facturas@ejemplo.com(tu departamento de facturación).

Consecuencia real: las propuestas de tu equipo de ventas comienzan a acabar en spam. Tus facturas no llegan a los clientes. Tus respuestas de soporte son bloqueadas. Todo porque marketing envió una campaña problemática de newsletter.

El punto de no retorno

El daño reputacional de un dominio puede tardar meses en repararse, incluso después de solucionar la causa raíz. Durante este tiempo:

- Las comunicaciones críticas del negocio fallan silenciosamente.

- Los emails generadores de ingresos (presupuestos, facturas) no llegan a sus destinatarios.

- Las relaciones con clientes sufren debido a la percepción de falta de respuesta.

- Las operaciones de tu negocio se ven gravemente afectadas.

Por esto la arquitectura profesional de email utiliza aislamiento mediante subdominios.

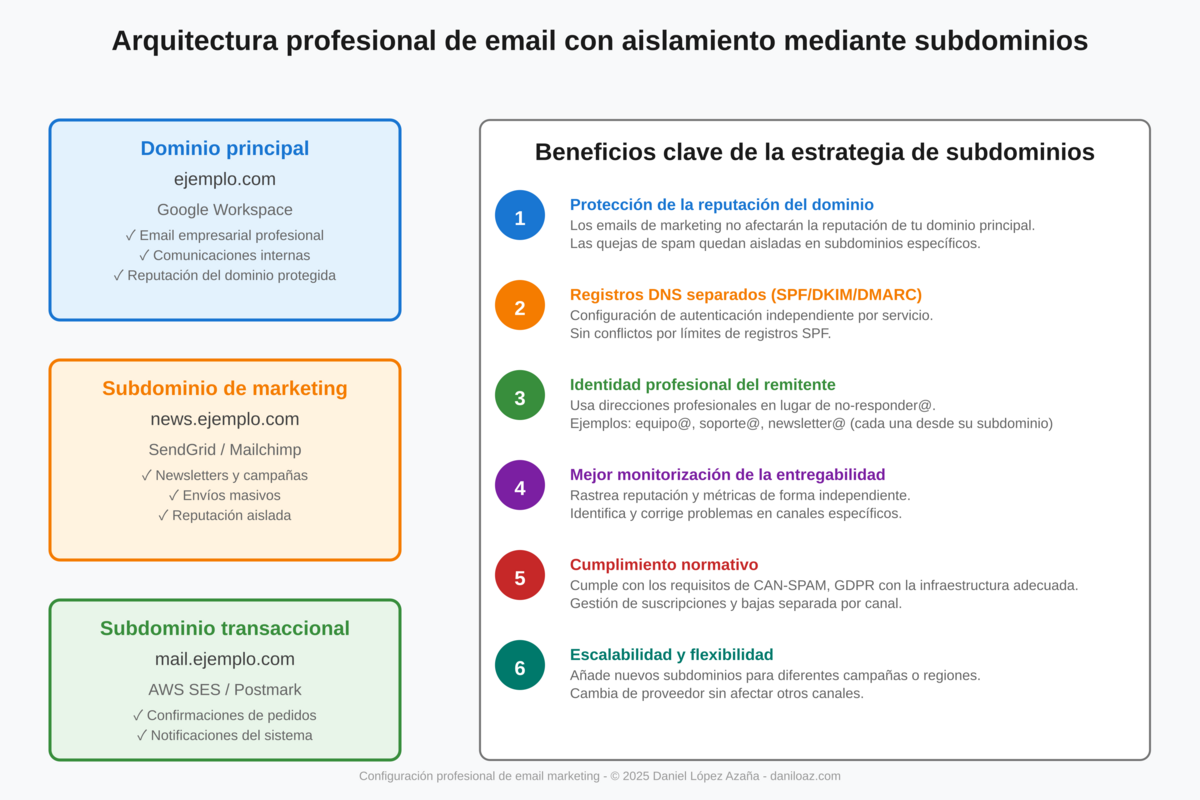

La solución profesional: aislamiento mediante subdominios

El estándar de la industria para operaciones profesionales de email es una arquitectura de tres niveles que aísla diferentes tipos de tráfico de correo:

ejemplo.com (Dominio Principal)

├── Email Corporativo (Humano a Humano)

│ └── hola@ejemplo.com, ventas@ejemplo.com, soporte@ejemplo.com

│

├── Email de Marketing (Envíos Masivos)

│ └── info@mkt.ejemplo.com

│ └── Reply-To: hola@ejemplo.com

│

└── Email Transaccional (Notificaciones de Aplicación)

└── notificaciones@app.ejemplo.com

└── Reply-To: soporte@ejemplo.comCómo te protege el aislamiento mediante subdominios

Aislamiento de reputación: si tu subdominio de marketing (mkt.ejemplo.com) es marcado como spam:

- Tu dominio principal (

ejemplo.com) permanece intacto. - Los emails de empleados continúan entregándose normalmente.

- Las notificaciones transaccionales (

app.ejemplo.com) siguen funcionando. - Solo el tráfico de marketing se ve afectado.

Velocidad de recuperación: solucionar problemas en un subdominio es más rápido:

- Puedes reconstruir la reputación de forma independiente.

- Alternativamente, puedes crear un nuevo subdominio (

news2.ejemplo.com) mientras reparas el antiguo. - Las operaciones principales del negocio continúan sin interrupciones.

Percepción profesional: los destinatarios modernos reconocen los patrones de subdominios:

mkt.ejemplo.com= Contenido de marketing (esperado, no spam).app.ejemplo.com= Notificaciones importantes del sistema.ejemplo.com= Comunicación humana directa.

Entendiendo la arquitectura de tres niveles

Examinemos cada nivel en detalle:

Nivel 1: email corporativo (dominio principal)

Dominio: ejemplo.com

Propósito: comunicación humana a humana

Ejemplos: hola@ejemplo.com, juan.perez@ejemplo.com, ventas@ejemplo.com

Características:

- Volumen bajo a medio.

- Mensajes individuales y personalizados.

- Alto valor por mensaje.

- Gestionado a través de Google Workspace, Microsoft 365 o similares.

Configuración:

- Registros MX estándar apuntando al proveedor de email.

- SPF incluye

include:_spf.google.como equivalente. - DKIM configurado a través del proveedor de email.

- Política DMARC para el dominio principal.

Nivel 2: email de marketing (envíos masivos)

Subdominio: mkt.ejemplo.com (o news.ejemplo.com, novedades.ejemplo.com)

Propósito: newsletters, campañas promocionales, anuncios

Remitente: info@mkt.ejemplo.com o novedades@news.ejemplo.com

Características:

- Alto volumen (miles a millones por campaña).

- Comunicación de uno a muchos.

- Tasas de interacción más bajas (20-30% de apertura típico).

- Mayor riesgo de quejas de spam.

Configuración crítica:

From:info@mkt.ejemplo.com(amigable, nono-responder).Reply-To:hola@ejemplo.com(oventas@ejemplo.com).- Gestionado vía ESP: Mailchimp, Brevo, Mailgun, SendGrid.

- SPF/DKIM dedicados para el subdominio.

Por qué funciona:

- Si los usuarios marcan las newsletters como spam, solo sufre la reputación de

mkt.ejemplo.com. - Las respuestas siguen llegando a tu bandeja monitoreada.

- La reputación de marketing no afecta a las operaciones del negocio.

Nivel 3: email transaccional (notificaciones de aplicación)

Subdominio: app.ejemplo.com (o notificaciones.ejemplo.com, sistema.ejemplo.com)

Propósito: notificaciones generadas por el sistema, alertas, recibos

Ejemplos: restablecimiento de contraseñas, confirmaciones de pedidos, renovaciones de suscripciones

Características:

- Volumen medio a alto (dependiendo de la base de usuarios).

- Mensajes críticos y sensibles al tiempo.

- Tasas de apertura muy altas (80-95%).

- Los usuarios esperan y desean estos emails.

- Tasa de quejas de spam muy baja.

Configuración crítica:

From:notificaciones@app.ejemplo.comofacturacion@app.ejemplo.com(descriptivo).Reply-To:soporte@ejemplo.com(dirección de soporte monitoreada).- Gestionado vía ESP transaccional: Postmark, Amazon SES, SendGrid (API), Mailgun.

- SPF/DKIM separados para el subdominio.

Por qué importa:

- Las notificaciones críticas (restablecimientos de contraseña, confirmaciones de pago) deben entregarse de forma fiable.

- Si el marketing causa problemas de reputación, los emails transaccionales continúan funcionando.

- El tiempo de actividad de la aplicación depende de la entregabilidad del email.

Emails de marketing vs transaccionales: diferencias críticas

Entender la diferencia fundamental entre estos tipos de emails es crucial para una arquitectura adecuada:

| Característica | Emails de marketing | Emails transaccionales |

|---|---|---|

| Propósito | Promoción, engagement, conciencia de marca. | Funcionalidad del sistema, confirmaciones, alertas. |

| Urgencia | Baja (pueden leerse después). | Alta (los usuarios esperan entrega inmediata). |

| Expectativa del usuario | Contenido opcional, promocional. | Notificaciones requeridas, funcionales. |

| Tasa de interacción | Baja (20-30% de aperturas). | Muy alta (80-95% de aperturas). |

| Riesgo de spam | Mayor (usuarios pueden marcar como no deseado). | Muy bajo (los usuarios necesitan estos emails). |

| Patrón de volumen | Campañas en ráfagas (miles a la vez). | Flujo continuo disparado por eventos. |

| Subdominio óptimo | mkt., news., novedades. | app., notify., sistema. |

| Herramientas recomendadas | Mailchimp, Brevo, ActiveCampaign. | Postmark, AWS SES, SendGrid API. |

| Estrategia Reply-To | Equipo de ventas o marketing. | Soporte o atención al cliente. |

¿Por qué separarlos?

Protección de entregabilidad: si envías una campaña de marketing mal segmentada que recibe quejas de spam, tus emails de restablecimiento de contraseña siguen funcionando porque utilizan un subdominio diferente.

Herramientas optimizadas: los ESP de marketing (proveedores de servicios de email) se optimizan para:

- Gestión y programación de campañas.

- Pruebas A/B y segmentación.

- Constructores visuales de emails.

- Analíticas de engagement y mapas de calor.

Los ESP transaccionales se optimizan para:

- Velocidad y fiabilidad (entrega en subsegundos).

- Envío mediante API (no interfaces de campañas).

- Tasas de entregabilidad muy altas (99.5%+).

- Emails simples basados en texto.

Eficiencia de costos: los proveedores de email transaccional cobran por email enviado, mientras que los proveedores de marketing cobran por suscriptor. Usar la herramienta correcta para cada tipo ahorra dinero.

Escenario del mundo real

Sin aislamiento:

- Marketing envía newsletter desde

info@ejemplo.com. - La campaña tiene una lista desactualizada con 20% de tasa de rebote.

- La reputación del dominio cae.

- El email de restablecimiento de contraseña desde

sistema@ejemplo.comva a spam. - El cliente no puede acceder a su cuenta y llama frustrado a soporte.

- Negocio perdido y relación con el cliente dañada.

Con aislamiento:

- Marketing envía newsletter desde

info@mkt.ejemplo.com. - La campaña tiene problemas, la reputación del subdominio cae.

- El dominio principal

ejemplo.comno se ve afectado. - El restablecimiento de contraseña desde

notificaciones@app.ejemplo.comse entrega perfectamente. - La experiencia del cliente no se ve afectada.

- Marketing corrige la calidad de su lista mientras el negocio continúa normalmente.

Implementación con Google Workspace

Muchas empresas utilizan Google Workspace para el correo corporativo y se preguntan cómo implementar esta arquitectura de subdominios. La clave es entender que no necesitas crear usuarios en Google Workspace para tus subdominios.

La arquitectura híbrida

Google Workspace gestiona: recibir respuestas en hola@ejemplo.com (tu bandeja principal).

ESP externo gestiona: enviar desde info@mkt.ejemplo.com y notificaciones@app.ejemplo.com.

Por qué funciona esto

La dirección info@mkt.ejemplo.com no necesita existir como un buzón real porque:

- Nadie iniciará conversaciones enviando emails directamente a esa dirección.

- Cuando los usuarios hacen clic en “Responder”, la cabecera

Reply-Tolos redirige ahola@ejemplo.com(que existe en Google Workspace). - El ESP externo (Mailchimp, SendGrid, etc.) solo necesita enviar desde esa dirección, no recibir.

Implementación paso a paso

Paso 1: elige tu ESP (proveedor de servicios de email)

Para marketing (mkt.ejemplo.com):

- Mailchimp: fácil de usar, excelente para equipos no técnicos, generoso plan gratuito.

- Brevo (antes Sendinblue): excelente entregabilidad, precios asequibles.

- ActiveCampaign: automatización avanzada y segmentación.

- Mailgun: orientado a desarrolladores, potente API.

Para transaccional (app.ejemplo.com):

- Postmark: especializado en transaccional, mejor entregabilidad (99.99%).

- Amazon SES: extremadamente económico ($0.10 por 1,000 emails), requiere configuración técnica.

- SendGrid: buen equilibrio entre características y precio, API potente.

- Mailgun: fiable, enfocado en desarrolladores.

Paso 2: configura tu ESP

Regístrate en tu proveedor elegido y sigue su proceso de verificación de dominio. Te proporcionarán registros DNS para añadir.

Ejemplo para Mailchimp:

- En Mailchimp, ve a “Dominios verificados”.

- Añade

mkt.ejemplo.com. - Te darán registros DNS (SPF, DKIM).

- Copia estos a tu proveedor DNS.

Ejemplo para SendGrid (transaccional):

- En SendGrid, ve a “Autenticación de remitente”.

- Añade

app.ejemplo.com. - Copia los registros DNS proporcionados.

- Añádelos a tu proveedor DNS.

Paso 3: configura los registros DNS

Para cada subdominio (mkt.ejemplo.com y app.ejemplo.com), añadirás:

SPF (registro TXT): autoriza al ESP a enviar en nombre de tu subdominio.

Tipo: TXT

Host: mkt.ejemplo.com

Valor: v=spf1 include:servers.mcsv.net ~all(El valor include: depende de tu ESP - Mailchimp usa servers.mcsv.net, SendGrid usa sendgrid.net).

DKIM (CNAME o TXT): firma digital para autenticación de email.

Tipo: CNAME

Host: k1._domainkey.mkt.ejemplo.com

Valor: dkim.mcsv.net(Registros exactos proporcionados por tu ESP).

DMARC (registro TXT): política para manejar autenticaciones fallidas.

Tipo: TXT

Host: _dmarc.mkt.ejemplo.com

Valor: v=DMARC1; p=quarantine; rua=mailto:dmarc@ejemplo.comImportante: configuras DNS por subdominio, no globalmente. El dominio principal (ejemplo.com) mantiene sus registros de Google Workspace, mientras los subdominios obtienen registros específicos del ESP.

Paso 4: configura el envío

En tu plataforma de marketing (ej. Mailchimp):

- Nombre del remitente: “Newsletter TuEmpresa” o “Novedades TuEmpresa”.

- Email del remitente:

info@mkt.ejemplo.com. - Email Reply-To:

hola@ejemplo.com(tu bandeja de Google Workspace).

En el código de tu aplicación (ej. SendGrid para transaccional):

const sgMail = require('@sendgrid/mail');

sgMail.setApiKey(process.env.SENDGRID_API_KEY);

const msg = {

to: 'cliente@ejemplo.com',

from: 'notificaciones@app.ejemplo.com', // Remitente del subdominio

replyTo: 'soporte@ejemplo.com', // Responder al dominio principal

subject: 'Renovación de tu suscripción',

html: '<strong>Tu suscripción se ha renovado correctamente.</strong>',

};

await sgMail.send(msg);Opcional: alias de dominio en Google Workspace

Si te preocupan casos extremos donde alguien escriba manualmente info@mkt.ejemplo.com para enviarte un email nuevo (no una respuesta), puedes hacer que Google Workspace reciba emails en esa dirección:

- En la Consola de Administración de Google, ve a Dominios → Administrar dominios.

- Haz clic en Añadir un alias de dominio.

- Añade

mkt.ejemplo.comyapp.ejemplo.com. - Añade los registros MX de Google a esos subdominios.

Resultado: cualquier email enviado a [cualquiera]@mkt.ejemplo.com llegará a [cualquiera]@ejemplo.com.

Mi recomendación: omite esto inicialmente. Complica el DNS (mezclarás registros MX de Google con registros SPF del ESP). La cabecera Reply-To maneja el 99.9% de los casos. Añade esto solo si ves confusión real en usuarios.

Por qué NO usar la API de Gmail para emails transaccionales

Una pregunta común de desarrolladores: “¿Puedo usar la API de Gmail con OAuth2 para enviar emails transaccionales desde info@app.ejemplo.com?”

Respuesta corta: No. Esta es la herramienta equivocada para el trabajo.

Por qué la API de Gmail es la elección incorrecta

1. Aún necesitas un usuario de Google Workspace

Para usar la API de Gmail para enviar desde info@app.ejemplo.com:

- Debes crear el subdominio como dominio secundario en Google Workspace.

- Debes crear el usuario

info@app.ejemplo.comcomo usuario de pago. - Costo: 6-12€/mes por usuario, aunque solo sea para envío automatizado.

2. Límites de envío

Google Workspace tiene límites estrictos de envío:

- Cuentas estándar: ~2,000 emails/día.

- Cuentas Google Workspace: ~2,000-10,000 emails/día según el plan.

Si tu aplicación crece, alcanzarás estos límites rápidamente. Un producto exitoso con 10,000 usuarios podría enviar fácilmente más de 10,000 emails transaccionales al día.

3. Complejidad de gestión de tokens OAuth2

La API de Gmail requiere autenticación OAuth2:

- Obtener tokens de acceso.

- Refrescar tokens antes de expiración.

- Manejar revocación de tokens.

- Almacenar tokens de forma segura.

Para automatización del lado del servidor, esto añade complejidad significativa comparado con una simple API key.

4. Sin beneficio de aislamiento de subdominio

Usar la API de Gmail te fuerza a añadir el subdominio a Google Workspace, lo que anula el propósito del aislamiento de subdominios. Si vas a pagar a Google por el usuario del subdominio de todos modos, pierdes el beneficio de aislamiento de reputación porque sigue vinculado a tu infraestructura de Google Workspace.

La solución estándar: ESP transaccional con API

Las aplicaciones profesionales utilizan servicios dedicados de email transaccional con integración API simple:

Ejemplo con Postmark:

const postmark = require('postmark');

const client = new postmark.ServerClient(process.env.POSTMARK_API_KEY);

await client.sendEmail({

From: 'notificaciones@app.ejemplo.com',

To: 'cliente@ejemplo.com',

Subject: 'Renovación de tu suscripción',

HtmlBody: '<strong>Tu suscripción se ha renovado correctamente.</strong>',

ReplyTo: 'soporte@ejemplo.com',

MessageStream: 'outbound',

});Ejemplo con Amazon SES:

const AWS = require('aws-sdk');

const ses = new AWS.SES({ region: 'us-east-1' });

const params = {

Source: 'notificaciones@app.ejemplo.com',

Destination: { ToAddresses: ['cliente@ejemplo.com'] },

Message: {

Subject: { Data: 'Renovación de tu suscripción' },

Body: { Html: { Data: '<strong>Renovada correctamente.</strong>' } },

},

ReplyToAddresses: ['soporte@ejemplo.com'],

};

await ses.sendEmail(params).promise();Beneficios de los ESP transaccionales

Sin complejidad OAuth: autenticación simple con API key.

No se requieren licencias de usuario: el subdominio app.ejemplo.com se verifica vía DNS, no se crea como usuario.

Escalado ilimitado: SendGrid, Postmark y AWS SES manejan millones de emails al día.

Construidos para entregabilidad: estos servicios mantienen excelente reputación de IP y manejan procesamiento de rebotes/quejas automáticamente.

Eficiente en costos:

- AWS SES: $0.10 por 1,000 emails.

- SendGrid: plan gratuito incluye 100 emails/día, planes de pago desde $19.95/mes para 50,000 emails.

- Postmark: $10/mes por 10,000 emails.

Compara esto con Google Workspace a 6€/usuario/mes con capacidad de envío limitada.

Cuándo usar la API de Gmail

La API de Gmail es apropiada para:

- Leer bandejas de entrada de usuarios (aplicaciones de cliente de email).

- Enviar emails personales en nombre de un usuario específico.

- Construir herramientas de gestión de email.

La API de Gmail no es apropiada para:

- Notificaciones automatizadas del sistema.

- Emails transaccionales masivos.

- Emails generados por aplicaciones.

Lista de verificación completa de configuración

Usa esta lista de verificación al configurar tu arquitectura de email:

Planificación estratégica

-

Identificar tipos de emails que enviarás:

- Corporativo (humano a humano).

- Marketing (campañas, newsletters).

- Transaccional (notificaciones, recibos).

-

Elegir subdominios:

- Marketing:

mkt,news,novedades, omarketing. - Transaccional:

app,notify,sistema, otransaccional.

- Marketing:

-

Seleccionar ESPs (proveedores de servicios de email):

- Marketing: Mailchimp, Brevo, ActiveCampaign, Mailgun.

- Transaccional: Postmark, Amazon SES, SendGrid, Mailgun.

Configuración DNS (por subdominio)

-

Registro SPF (TXT):

- Autorizar ESP para enviar desde subdominio.

- Formato:

v=spf1 include:dominio-spf-esp.com ~all. - Probar con

dig TXT mkt.ejemplo.com.

-

Registro DKIM (CNAME o TXT):

- Firma digital para autenticación.

- Proporcionado por ESP durante configuración.

- Probar con

dig TXT selector._domainkey.mkt.ejemplo.com.

-

Registro DMARC (TXT):

- Política para fallos de autenticación.

- Formato:

v=DMARC1; p=quarantine; rua=mailto:dmarc@ejemplo.com. - Comenzar con

p=nonepara monitoreo, mover ap=quarantineop=reject. - Probar con

dig TXT _dmarc.mkt.ejemplo.com.

-

Opcional: registros MX (si usas alias de Google Workspace):

- Solo necesario si quieres recibir emails en direcciones del subdominio.

- Añade complejidad - generalmente no recomendado inicialmente.

Configuración del ESP

- Verificar dominio en panel del ESP.

- Añadir registros DNS según instrucciones del ESP.

- Esperar propagación DNS (puede tomar 24-48 horas).

- Confirmar verificación en panel del ESP.

- Enviar emails de prueba a cuentas personales Gmail/Outlook.

- Revisar carpetas de spam y entregabilidad.

- Revisar resultados de autenticación (SPF, DKIM, DMARC pasan).

Configuración del remitente

-

Emails de marketing:

- From:

info@mkt.ejemplo.como dirección amigable similar. - Nombre mostrado: “Newsletter TuEmpresa” o “Novedades TuEmpresa”.

- Reply-To:

hola@ejemplo.comoventas@ejemplo.com.

- From:

-

Emails transaccionales:

- From:

notificaciones@app.ejemplo.como dirección descriptiva. - Nombre mostrado: “Notificaciones TuEmpresa” o “Sistema TuEmpresa”.

- Reply-To:

soporte@ejemplo.com.

- From:

Configuración de Google Workspace

-

Dominio principal (

ejemplo.com):- Mantener registros MX, SPF, DKIM, DMARC existentes.

- No se necesitan cambios para envío desde subdominios.

-

Alias de dominio opcional (avanzado):

- Añadir

mkt.ejemplo.comyapp.ejemplo.comcomo alias de dominio. - Añadir registros MX de Google a subdominios.

- Solo hacer esto si necesitas recibir emails en direcciones de subdominios.

- Añadir

Pruebas y monitoreo

-

Enviar campañas de prueba:

- Lista de prueba pequeña (10-50 personas).

- Verificar entregabilidad en Gmail, Outlook, Yahoo.

- Verificar funcionalidad Reply-To.

-

Monitorizar tasas de rebote:

- Rebotes duros: eliminar direcciones inválidas.

- Rebotes suaves: reintentar o investigar.

- Objetivo: <2% tasa de rebote.

-

Rastrear quejas de spam:

- Monitorizar tasas de quejas en panel del ESP.

- Objetivo: <0.1% tasa de quejas.

- Dar de baja inmediatamente a quienes se quejen.

-

Verificar informes de autenticación:

- Informes DMARC enviados a dirección configurada.

- Revisar fallos SPF/DKIM.

- Corregir cualquier problema de autenticación.

-

Monitorizar reputación del remitente:

- Verificar Google Postmaster Tools.

- Verificar Microsoft SNDS.

- Monitorizar listas negras: MXToolbox Blacklist Check.

Ejemplos de configuración DNS

Aquí están ejemplos completos de configuración DNS para una configuración típica:

Dominio principal (ejemplo.com) - Google Workspace

# Registros MX (para recibir email)

Tipo: MX | Host: ejemplo.com | Prioridad: 1 | Valor: aspmx.l.google.com

Tipo: MX | Host: ejemplo.com | Prioridad: 5 | Valor: alt1.aspmx.l.google.com

Tipo: MX | Host: ejemplo.com | Prioridad: 5 | Valor: alt2.aspmx.l.google.com

Tipo: MX | Host: ejemplo.com | Prioridad: 10 | Valor: alt3.aspmx.l.google.com

Tipo: MX | Host: ejemplo.com | Prioridad: 10 | Valor: alt4.aspmx.l.google.com

# SPF (autorizando a Google para enviar)

Tipo: TXT | Host: ejemplo.com | Valor: v=spf1 include:_spf.google.com ~all

# DKIM (proporcionado por Google)

Tipo: TXT | Host: google._domainkey.ejemplo.com | Valor: v=DKIM1; k=rsa; p=MIGfMA0...

# DMARC (política de autenticación de email)

Tipo: TXT | Host: _dmarc.ejemplo.com | Valor: v=DMARC1; p=quarantine; rua=mailto:dmarc@ejemplo.comSubdominio de marketing (mkt.ejemplo.com) - Mailchimp

# SPF (autorizando a Mailchimp)

Tipo: TXT | Host: mkt.ejemplo.com | Valor: v=spf1 include:servers.mcsv.net ~all

# DKIM (proporcionado por Mailchimp)

Tipo: CNAME | Host: k1._domainkey.mkt | Valor: dkim.mcsv.net

Tipo: CNAME | Host: k2._domainkey.mkt | Valor: dkim2.mcsv.net

# DMARC (política específica del subdominio)

Tipo: TXT | Host: _dmarc.mkt.ejemplo.com | Valor: v=DMARC1; p=quarantine; rua=mailto:dmarc@ejemplo.comSubdominio transaccional (app.ejemplo.com) - SendGrid

# SPF (autorizando a SendGrid)

Tipo: TXT | Host: app.ejemplo.com | Valor: v=spf1 include:sendgrid.net ~all

# DKIM (proporcionado por SendGrid)

Tipo: CNAME | Host: s1._domainkey.app | Valor: s1.domainkey.u12345.wl.sendgrid.net

Tipo: CNAME | Host: s2._domainkey.app | Valor: s2.domainkey.u12345.wl.sendgrid.net

# DMARC (política específica del subdominio)

Tipo: TXT | Host: _dmarc.app.ejemplo.com | Valor: v=DMARC1; p=quarantine; rua=mailto:dmarc@ejemplo.comComandos de verificación

Después de añadir registros DNS, verifícalos:

# Verificar SPF

dig TXT mkt.ejemplo.com

dig TXT app.ejemplo.com

# Verificar DKIM

dig TXT k1._domainkey.mkt.ejemplo.com

dig TXT s1._domainkey.app.ejemplo.com

# Verificar DMARC

dig TXT _dmarc.mkt.ejemplo.com

dig TXT _dmarc.app.ejemplo.com

# Verificar MX (si usas alias de Google Workspace)

dig MX mkt.ejemplo.comConsideraciones técnicas avanzadas

Aunque el aislamiento de reputación mediante subdominios es el estándar de la industria y funciona en más del 95% de los escenarios, existen tres casos excepcionales que vale la pena entender:

1. Dominios nuevos sin historial de reputación

Si ejemplo.com es un dominio recién registrado sin historial de envío:

- Tanto el dominio raíz como los subdominios comienzan sin reputación (no es mala reputación, sino ausencia de reputación).

- Todos los dominios/subdominios necesitarán procesos de warm-up independientes.

- Esto no es herencia de penalizaciones, sino que todas las entidades parten de cero.

Impacto: Mínimo. Los proveedores de ESP como SendGrid y AWS SES tienen programas de warm-up integrados. Esta es una situación normal, no una vulnerabilidad de la estrategia de subdominios.

2. Pools compartidos de direcciones IP

Si usas las mismas direcciones IP de envío para:

ejemplo.commkt.ejemplo.comapp.ejemplo.com

Una penalización en la dirección IP (no en el dominio) afectará a todos los envíos desde esa IP, independientemente del dominio/subdominio utilizado.

Distinción clave: Esto es reputación de IP, no reputación de dominio. Los ISPs las rastrean por separado.

Solución: Los ESPs profesionales gestionan esto automáticamente:

- SendGrid: Pools de IP dedicadas por subdominio disponibles.

- AWS SES: IPs dedicadas o pools compartidos con buena gestión de reputación.

- Mailchimp/Mailgun: Segmentación automática de pools de IP.

La mayoría de empresas usan IPs compartidas gestionadas por el ESP con buena reputación, donde el ESP se asegura de que tu pool de IP no se comparta con spammers.

3. Alineación de dominio organizacional en DMARC

DMARC tiene un concepto de “dominio organizacional” que puede agrupar subdominios bajo ciertas circunstancias para la aplicación de políticas de autenticación.

Aclaraciones importantes:

- Esto afecta a la política de autenticación (qué hacer con emails que fallan la verificación DKIM/SPF).

- Esto NO afecta a la puntuación de reputación del remitente en sí misma.

- La puntuación de reputación sigue haciéndose de forma independiente por subdominio en Gmail, Microsoft 365, Yahoo, etc.

Ejemplo: Si tu política DMARC en ejemplo.com es p=reject, los subdominios podrían heredar esa política a menos que tengan su propio registro DMARC. Pero esto trata sobre reglas de autenticación, no sobre el seguimiento de reputación.

Solución: Configura políticas DMARC explícitas para cada subdominio como se muestra en los ejemplos DNS anteriores.

Confirmación del mundo real

La estrategia de aislamiento mediante subdominios está recomendada y documentada por:

- Adobe Experience League (documentación oficial de Adobe Campaign)

- SendGrid, Mailchimp, AWS SES (proveedores líderes de ESP)

- ActiveCampaign, Klaviyo (plataformas de automatización de marketing)

- Consultores de entregabilidad de email (Return Path, Validity)

No son recomendaciones teóricas: así es como las grandes corporaciones (Amazon, Google, Microsoft) estructuran su infraestructura de email.

Conclusión: Si sigues los pasos de configuración de esta guía y usas un ESP reputado, el aislamiento de reputación mediante subdominios funciona según lo diseñado. Los casos excepcionales anteriores o bien no son problemas con una selección adecuada de ESP, o bien se aplican a configuraciones especializadas que las empresas gestionarían con sus equipos técnicos.

Conclusión y próximos pasos

La arquitectura profesional de email no es solo sobre mejores prácticas; se trata de proteger la reputación de tu negocio y asegurar que las comunicaciones críticas lleguen a su destino. Al implementar aislamiento mediante subdominios:

Obtienes:

- Reputación independiente para marketing, transaccional y email corporativo.

- Libertad para experimentar con campañas de marketing sin arriesgar operaciones centrales.

- Recuperación más rápida de problemas de entregabilidad.

- Mejor escalabilidad a largo plazo conforme crece tu volumen de email.

Evitas:

- Daño reputacional catastrófico a tu dominio principal.

- Emails de ventas acabando en spam porque marketing tuvo una mala campaña.

- Clientes no recibiendo restablecimientos de contraseña o facturas.

- Meses de trabajo de reparación de reputación.

Hoja de ruta de implementación

Semana 1: planificación

- Documenta todos los tipos de email que envía tu negocio.

- Elige nombres de subdominio (

mkt.ejemplo.com,app.ejemplo.com). - Selecciona ESPs para marketing y email transaccional.

- Crea cuentas y revisa precios.

Semana 2: configuración DNS

- Añade registros DNS para cada subdominio (SPF, DKIM, DMARC).

- Espera propagación DNS (24-48 horas).

- Verifica registros usando comandos

digo herramientas online.

Semana 3: configuración de ESP y pruebas

- Completa verificación de dominio en cada ESP.

- Configura direcciones de remitente y cabeceras Reply-To.

- Envía emails de prueba a cuentas personales.

- Verifica que la autenticación pasa (revisa cabeceras de email).

Semana 4: migración y monitoreo

- Migra campañas de marketing al remitente del subdominio.

- Actualiza código de aplicación para usar ESP transaccional.

- Monitoriza entregabilidad y tasas de rebote de cerca.

- Ajusta política DMARC de

noneaquarantinedespués de 2 semanas de monitoreo.

Continuo: optimización

- Revisa informes DMARC mensualmente.

- Monitoriza reputación del remitente con Google Postmaster Tools.

- Limpia listas de email regularmente (elimina rebotes y no-comprometidos).

- Mantén registros SPF/DKIM actualizados si cambias de ESPs.

Obtener ayuda

Si estás implementando esta arquitectura y necesitas asistencia con:

- Configuración y resolución de problemas de DNS.

- Selección e integración de ESP.

- Optimización de entregabilidad de email.

- Código de aplicación para email transaccional.

- Configuración y setup de AWS SES.

No dudes en contactarme para consultoría. Con más de 20 años de experiencia gestionando infraestructuras de email para clientes desde startups hasta empresas, puedo ayudarte a implementar esto correctamente desde el principio y evitar errores costosos.

Lecturas adicionales

- Sintaxis de registros SPF (RFC 7208)

- Especificación DKIM (RFC 6376)

- Especificación DMARC (RFC 7489)

- Google Postmaster Tools

- Microsoft SNDS (Smart Network Data Services)

¿Tienes preguntas sobre entregabilidad de email o infraestructura? Deja un comentario abajo o contacta directamente. Siempre estoy encantado de discutir arquitectura de email y ayudar a resolver desafíos de entrega.

Comentarios

Enviar comentario