Visión general del proyecto

Durante casi una década (2016-2025), he desarrollado e implementado una solución integral de securización para servidores AWS EC2 Ubuntu en múltiples entornos de producción. El proyecto responde a la necesidad crítica de contar con infraestructura segura, estable y mantenible mediante procesos automatizados de creación de AMIs que aplican controles de seguridad estrictos desde el nivel del sistema operativo.

Nota de confidencialidad:

Debido a la naturaleza confidencial de los compromisos con clientes, no se revelan detalles específicos de implementación, entornos de clientes ni configuraciones propietarias. La información presentada se centra en enfoques técnicos generales y principios de seguridad aplicables a múltiples despliegues en producción.

La solución se fundamenta en implementar una arquitectura multi-volumen cifrada como base para la seguridad y estabilidad operacional, complementada con bastionado a nivel de sistema, controles de acceso y capacidades de monitorización. Este enfoque permite el despliegue rápido de servidores consistentemente securizados en múltiples entornos cliente, manteniendo una estricta separación de responsabilidades a nivel del sistema de archivos.

Desafío empresarial

Las organizaciones que ejecutan aplicaciones críticas en AWS EC2 requieren infraestructura que equilibre seguridad, rendimiento y eficiencia operacional. A lo largo de múltiples proyectos cliente surgieron varios desafíos clave:

La solución debía proporcionar un proceso automatizado y repetible para desplegar servidores Ubuntu bastionados que apliquen buenas prácticas de seguridad por diseño, no como añadido posterior.

Solución técnica

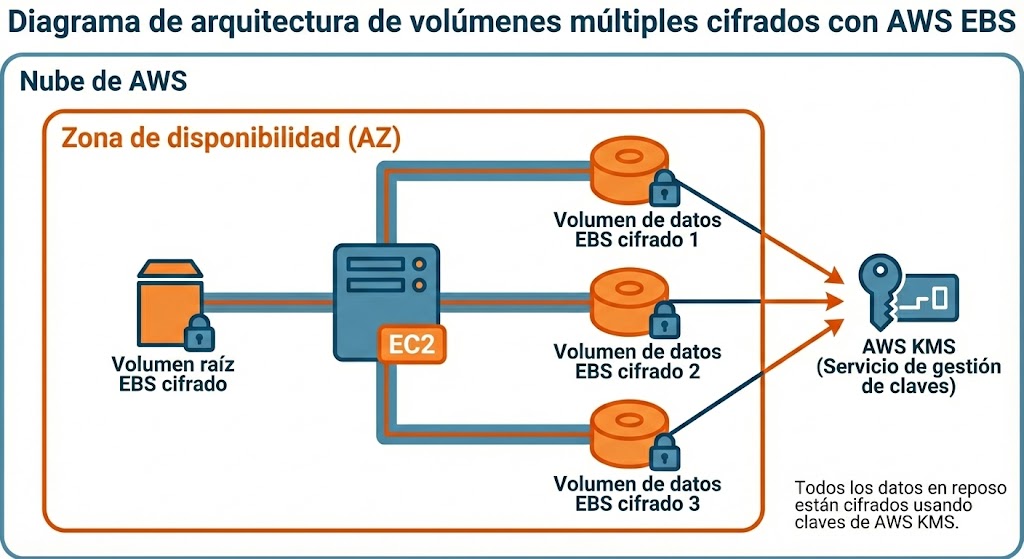

Arquitectura multi-volumen cifrada

La piedra angular de este enfoque de seguridad es el particionado correcto del disco con volúmenes cifrados y separados para diferentes propósitos del sistema de archivos. Esta arquitectura proporciona tanto seguridad como resiliencia operacional al aislar diferentes tipos de datos y procesos.

Como detallo en mi artículo del blog La importancia de particionar correctamente un disco en Linux, separar sistemas de archivos en volúmenes dedicados proporciona beneficios críticos:

Distribución estándar de volúmenes:

| Volumen | Propósito | Opciones de montaje | Tipo de servidor |

|---|---|---|---|

| / | Sistema de archivos raíz | defaults,discard,noatime,errors=remount-ro | Todos |

| /boot | Partición de arranque | defaults,noatime | Todos |

| /home | Directorios de usuarios | defaults,noatime,acl,user_xattr,nodev,nosuid | Todos |

| /usr | Aplicaciones | defaults,noatime,nodev,errors=remount-ro | Todos |

| /var | Datos variables | defaults,noatime,nodev,nosuid | Todos |

| /tmp | Archivos temporales | tmpfs,defaults,nodev,noexec,nosuid,size=512m | Todos |

| swap | Gestión de memoria | sw | Todos |

| /var/www | Datos web | defaults,noatime,acl,user_xattr,nodev,nosuid | Servidores web |

| /var/lib/db | Almacenamiento BD | defaults,noatime,nodev,nosuid | Servidores de base de datos |

Características clave de seguridad:

Esta arquitectura se implementa mediante creación automatizada de volúmenes AWS EBS, adjunción, particionado, formateo, sincronización de datos y configuración de /etc/fstab durante el proceso de construcción de AMI.

Componentes de bastionado del sistema

Más allá de la arquitectura de disco, la solución implementa controles de seguridad integrales a nivel de sistema:

Fortalecimiento de seguridad SSH

- Desactivación de autenticación por contraseña (solo clave)

- Desactivación de login root

- Configuración de whitelist

AllowUserspara cuentas autorizadas - Configuración personalizada de keep-alive SSH para gestión de sesiones

- Restricción de aceptación de variables de entorno

- Autenticación basada en claves criptográficas fuertes: RSA 4096 bits inicialmente, migrando a claves Ed25519 para mayor seguridad (cifrado más robusto con tamaños de clave menores, operaciones más rápidas y mejor resistencia a ataques de canal lateral gracias a la criptografía de curva elíptica)

Gestión de usuarios y accesos

- Renombrado del usuario

ubuntupor defecto a cuenta admin específica del cliente - Configuración de acceso sudo basado en roles con logging

- Establecimiento de contraseña root fuerte (aunque login root desactivado vía SSH)

- Generación de claves SSH específicas del cliente para tareas automatizadas

Gestión de paquetes y utilidades del sistema

Instalación de herramientas esenciales de seguridad y monitorización:

fail2banpara prevención de intrusionesaclpara permisos avanzados de archivos- Herramientas de monitorización del sistema (

htop,sysstat,goaccess) - Utilidades de diagnóstico de red (

traceroute,net-tools) - Utilidades de seguridad (

policycoreutils)

Configuración de shell y entorno

- Instalación y configuración de

zshconoh-my-zshpara usuarios admin - Historial de shell mejorado con marcas de tiempo (

HISTTIMEFORMAT) - Tamaño de historial incrementado para pista de auditoría

- Configuración personalizada de

vimcomo editor por defecto - Mejoras de eficiencia en línea de comandos

Bastionado específico por servicio

Configuraciones de seguridad personalizadas según rol de servidor:

Servidores bastion/jumpbox

- Integración con proyecto de bastion host avanzado

- Autenticación de dos factores (Google Authenticator)

- SFTP con chroot para transferencias de archivos

- Logging sudo mejorado con sudoreplay

Servidores web

- Configuración de seguridad Apache (ocultar versión, desactivar firmas)

- Fortalecimiento de seguridad PHP (expose_php = Off)

- Usuario de ejecución Apache personalizado (no www-data)

- Logs de acceso en formato JSON para análisis

- Gestión de configuración basada en Git

Servidores de base de datos

- Volumen cifrado dedicado para datos

- Creación de usuario específico de base de datos

- Opciones de montaje optimizadas para rendimiento

Servidores de respaldo

- Acceso sudo restringido para operaciones de backup

- Scripts de respaldo automatizados con logging

- Autenticación segura basada en claves para rsync

Proceso automatizado de construcción de AMI

Todas las configuraciones de seguridad están codificadas en scripts Bash automatizados que:

- Detienen la instancia EC2 origen

- Crean y adjuntan volúmenes EBS cifrados

- Particionan, formatean y montan nuevos volúmenes

- Sincronizan datos del volumen raíz a particiones apropiadas

- Generan configuración

/etc/fstaboptimizada - Aplican todos los pasos de bastionado de seguridad

- Crean snapshots y construyen nueva AMI

- Verifican y etiquetan la AMI resultante

Este enfoque asegura:

- Consistencia: cada servidor construido desde la AMI tiene idéntica postura de seguridad

- Repetibilidad: nuevos entornos pueden desplegarse rápidamente con confianza

- Control de versiones: las AMIs tienen versiones y pueden revertirse si es necesario

- Pista de auditoría: AWS rastrea toda creación y uso de AMI

Integración con gestión de configuración

La solución se integra con AWS CodeCommit para gestión de configuración bajo control de versiones:

- Configuraciones de virtual hosts Apache almacenadas en Git

- Configuraciones de pools PHP bajo control de versiones

- Scripts personalizados y configuraciones rastreados y desplegados automáticamente

- Enfoque de infraestructura como código para configuraciones de servidor

Capas adicionales de seguridad

Más allá de las medidas de bastionado principales, la solución incorpora controles de seguridad adicionales que proporcionan protección de defensa en profundidad:

Actualizaciones automáticas de seguridad

- Parches de seguridad desatendidos: configuración para instalación automática de actualizaciones críticas de seguridad

- Estrategia de despliegue por etapas: prueba de actualizaciones en instancias no productivas antes de aplicarlas en producción

- Gestión de reinicios: reinicios controlados de instancias cuando actualizaciones del kernel lo requieren

- Monitorización de actualizaciones: seguimiento de parches instalados y mantenimiento de historial de actualizaciones para cumplimiento normativo

Bastionado a nivel de kernel

Parámetros del kernel del sistema (sysctl) bastionados para seguridad mejorada:

- Seguridad de red: controles de reenvío IP, protección contra inundación SYN, prevención de redirección ICMP

- Protección de memoria: aleatorización del diseño del espacio de direcciones (ASLR), protección de punteros del kernel

- Restricciones de volcado de núcleo: prevención de exposición de datos sensibles a través de volcados de núcleo

- Aislamiento de procesos: restricciones ptrace mejoradas para prevenir ataques de depuración de procesos

Seguridad de red y firewall

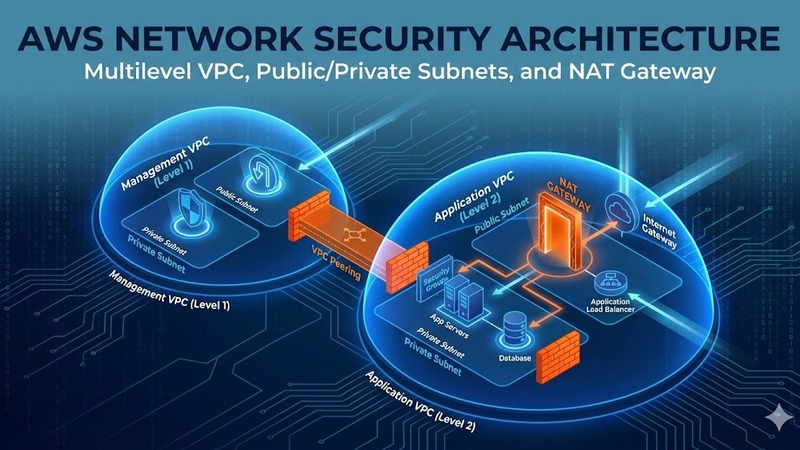

Enfoque de seguridad de red multicapa (consulta mi proyecto completo de Arquitectura de seguridad de red AWS para detalles de implementación completos):

- Firewall basado en host: reglas iptables/nftables para control granular de puertos y protocolos

- Grupos de seguridad AWS: firewall a nivel de nube integrado con controles a nivel de instancia

- Segmentación de red VPC: aislamiento de diferentes roles de servidor en subredes separadas

- Filtrado de salida: restricción de conexiones salientes para prevenir exfiltración de datos

Monitorización de integridad de archivos

Detección de modificaciones no autorizadas del sistema de archivos:

- Creación de línea base: establecimiento de hashes criptográficos de archivos críticos del sistema

- Verificación programada: escaneos regulares para detectar cambios no autorizados

- Generación de alertas: notificación inmediata de violaciones de integridad

- Soporte de cumplimiento: mantenimiento de pistas de auditoría para requisitos de cumplimiento de seguridad

Logging y monitorización centralizados

Observabilidad integral y seguimiento de eventos de seguridad:

- Integración con CloudWatch: logs del sistema y aplicaciones reenviados a AWS CloudWatch

- Políticas de retención de logs: periodos de retención configurables para requisitos de cumplimiento

- Alertas en tiempo real: notificaciones automáticas para eventos críticos de seguridad

- Integración SIEM: soporte para reenvío de logs a sistemas de gestión de información y eventos de seguridad

- Protección de logs de auditoría: almacenamiento inmutable de logs que previene manipulación

Detección de rootkits y malware

Capacidades de detección proactiva de amenazas:

- Escáneres de rootkits: escaneos regulares para rootkits conocidos y puertas traseras

- Verificación de integridad de binarios: detección de binarios del sistema troyanizados

- Actualizaciones de firmas de malware: actualizaciones automáticas de bases de datos de detección de amenazas

- Escaneo programado: escaneos de seguridad automatizados durante periodos de bajo tráfico

Backup y recuperación ante desastres

Estrategia de backup automatizada para protección de datos:

- Automatización de snapshots EBS: snapshots programados de todos los volúmenes de datos

- Replicación entre regiones: redundancia geográfica para datos críticos

- Verificación de backups: pruebas automáticas para asegurar integridad de backups

- Recuperación punto en el tiempo: capacidad de restaurar a cualquier timestamp de snapshot

- Gestión de retención: limpieza automatizada de snapshots antiguos según política

Integración con AWS Systems Manager

Gestión y seguridad centralizadas:

- Session Manager: acceso shell seguro sin distribución de claves SSH

- Patch Manager: aplicación automatizada de líneas base de parches

- Parameter Store: almacenamiento seguro para valores de configuración y secretos

- Agente Systems Manager: inventario automatizado y reportes de cumplimiento

- Run Command: capacidades de ejecución remota para tareas operacionales

Soporte de cumplimiento normativo y auditoría

Marco de cumplimiento integrado:

- Alineación con CIS Benchmark: configuración sigue directrices del Center for Internet Security

- Consideraciones PCI-DSS: soporte de cumplimiento de industria de tarjetas de pago

- Controles de seguridad HIPAA: medidas de protección de datos sanitarios cuando aplica

- Recopilación de evidencia SOC 2: generación de pista de auditoría para cumplimiento SOC 2

- Escaneo automatizado de cumplimiento: evaluación regular contra líneas base de seguridad

Resultados de implementación

Esta solución de bastionado de seguridad ha sido desplegada con éxito en múltiples entornos de producción desde 2019, sirviendo a diversas industrias incluyendo finanzas, comercio electrónico, sanidad y plataformas SaaS.

Resultados clave:

- Cero caídas relacionadas con sistema de archivos gracias al aislamiento de particiones

- Postura de seguridad consistente a través de todos los entornos desplegados

- Aprovisionamiento rápido de entornos: nuevos servidores seguros desplegados en minutos, no horas

- Auditoría de cumplimiento simplificada: controles de seguridad integrados en infraestructura base

- Superficie de ataque reducida: seguridad multicapa previene vectores de explotación comunes

- Recuperación ante desastres mejorada: backups a nivel de volumen permiten restauración granular

Mejoras de seguridad:

- Prevención de movimiento lateral en escenarios de brecha potencial mediante aislamiento de sistema de archivos

- Eliminación de riesgo de ataques de denegación de servicio basados en logs

- Protección contra explotación de archivos temporales con montajes

noexec - Aplicación de acceso de mínimo privilegio mediante gestión de usuarios basada en roles

- Creación de pistas de auditoría exhaustivas para cambios de acceso y configuración

Experiencia técnica demostrada

Este proyecto demuestra experiencia en:

- Infraestructura AWS: EC2, EBS, AMI, snapshots, cifrado en reposo

- Administración de sistemas Linux: gestión avanzada de sistemas de archivos, bastionado de seguridad, gestión de usuarios/permisos

- Ingeniería de seguridad: defensa en profundidad, principio de mínimo privilegio, valores por defecto seguros

- Automatización y DevOps: infraestructura como código, despliegues repetibles, gestión de configuración

- Especialización de roles de servidor: bastionado personalizado para bastion hosts, servidores web, servidores de base de datos

- Cumplimiento y auditoría: logging de seguridad, controles de acceso, grabación de sesiones

Relevancia para futuros proyectos

Las organizaciones que buscan infraestructura AWS robusta, segura y mantenible se beneficiarán de:

- Enfoque probado de arquitectura multi-volumen para seguridad y estabilidad

- Procesos de despliegue automatizados y repetibles

- Bastionado de seguridad integral que va más allá de configuraciones básicas

- Capacidades de integración con servicios de seguridad AWS existentes

- Enfoque escalable adecuado tanto para pequeños despliegues como para grandes entornos empresariales

Esta solución demuestra el valor de la seguridad por diseño: construir seguridad en la infraestructura desde el inicio en lugar de adaptarla posteriormente. La arquitectura multi-volumen proporciona una base sólida que hace los sistemas inherentemente más seguros, estables y gestionables.

¿Necesitas securizar tu infraestructura AWS EC2?

Si tu organización enfrenta desafíos similares:

- Servidores de volumen único vulnerables a ataques basados en filesystem y agotamiento de recursos.

- Configuración manual de servidores que lleva a inconsistencias y brechas de seguridad.

- Almacenamiento sin cifrar que no cumple requisitos de compliance.

- Seguridad SSH débil con autenticación por contraseña o controles de acceso inadecuados.

- Sin procesos de bastionado automatizados para despliegues rápidos y consistentes.

Como arquitecto cloud AWS con más de 20 años de experiencia en seguridad Linux, puedo ayudarte a diseñar e implementar arquitecturas de servidor bastionadas que proporcionen seguridad en profundidad sin comprometer la eficiencia operacional.

Especializado en arquitecturas multi-volumen cifradas, construcción automatizada de AMIs, bastionado SSH y controles de seguridad integrales para entornos AWS EC2 Ubuntu.

Ponte en contacto →

Sobre el autor

Daniel López Azaña

Emprendedor tecnológico y arquitecto cloud con más de 20 años de experiencia transformando infraestructuras y automatizando procesos. Especialista en integración de IA/LLM, desarrollo con Rust y Python, y arquitectura AWS & GCP. Mente inquieta, generador de ideas y apasionado por la innovación tecnológica y la IA.

Proyectos relacionados

Securización de infraestructura AWS con bastion host avanzado, 2FA y auditoría de accesos

Implementación de arquitectura de seguridad en AWS con bastion host como punto único de entrada, autenticación de dos factores con Google Authenticator, control de acceso basado en roles, túneles SSH cifrados para servicios internos y sistema completo de auditoría de sesiones de usuario para cumplimiento normativo.

Arquitectura de seguridad de red multinivel en AWS con VPC, NAT Gateway y protección perimetral

Diseño e implementación de arquitectura de seguridad AWS empresarial con VPC multi-nivel, separación de subredes públicas y privadas, NAT Gateway para tráfico saliente controlado, despliegue multi-AZ para alta disponibilidad, AWS Shield para protección DDoS, AWS WAF para seguridad de aplicaciones y estrategia completa de respaldo con AWS Backup.

Arquitectura de balanceo de carga global y alta disponibilidad en AWS

Diseño e implementación de infraestructura altamente disponible multi-región aprovechando AWS Global Accelerator y Application Load Balancers para optimizar latencia, distribución geográfica y recuperación automática entre múltiples zonas de disponibilidad.

Comentarios

Enviar comentario