Las organizaciones que operan infraestructura crítica en AWS enfrentan el desafío constante de equilibrar la seguridad con la operabilidad. Durante múltiples proyectos para diferentes clientes en sectores altamente regulados, he diseñado e implementado arquitecturas de seguridad de red empresarial que transforman infraestructuras AWS vulnerables con servidores expuestos directamente a internet en entornos robustos, multinivel y resilientes.

Estos clientes compartían vulnerabilidades similares: servidores internos con direcciones IP públicas accesibles directamente desde internet, servicios críticos ejecutándose en una única zona de disponibilidad sin redundancia, y ausencia de controles de seguridad perimetral que pudieran detener ataques DDoS o exploits de aplicaciones web. La infraestructura existente no solo representaba un riesgo significativo de seguridad, sino que también carecía de la resiliencia necesaria para garantizar continuidad operativa ante fallos de infraestructura o ataques maliciosos.

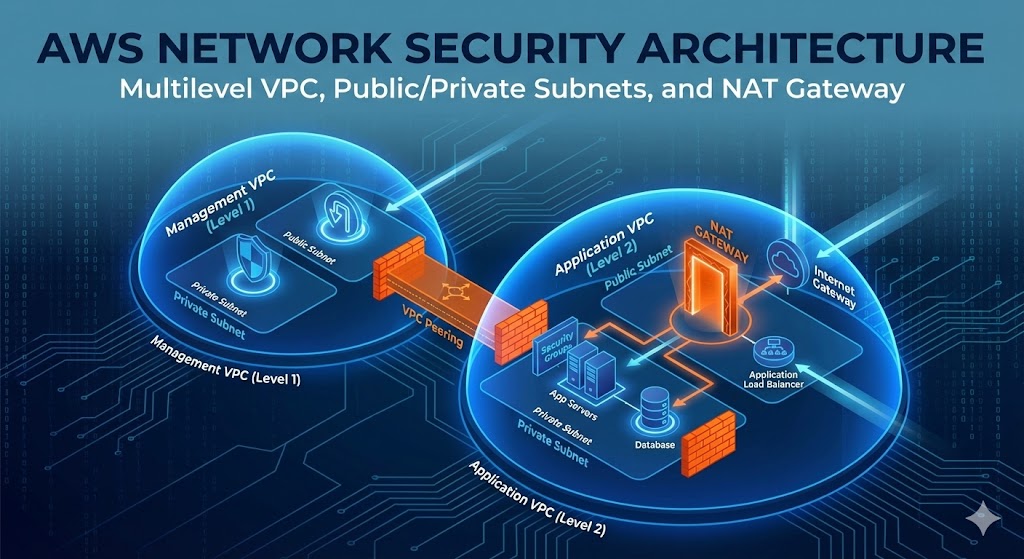

Como arquitecto cloud AWS especializado en seguridad, transformé completamente estas infraestructuras implementando arquitecturas VPC multinivel con separación estricta entre subredes públicas y privadas, despliegue multi-zona de disponibilidad para alta disponibilidad, NAT Gateways para control granular de tráfico saliente, AWS Shield y WAF para protección perimetral contra ataques, y AWS Backup para recuperación ante desastres. Esta transformación arquitectónica eliminó puntos únicos de fallo, redujo drásticamente la superficie de ataque y estableció un modelo de seguridad en profundidad (defense in depth) que protege los activos críticos en múltiples capas.

Tabla de contenidos

Soluciones implementadas

- Reestructuración VPC con arquitectura multinivel

- NAT Gateway para control de tráfico saliente

- Seguridad perimetral con AWS Shield y WAF

- Security Groups y Network ACLs en capas

- Despliegue multi-AZ para resiliencia

- Bastion host y acceso administrativo controlado

- AWS Backup para recuperación ante desastres

- VPC Peering para Disaster Recovery cross-region

- Conectividad híbrida segura con infraestructura on-premise

Resultados y conclusiones

El desafío: infraestructura monolítica expuesta y vulnerable

El estado inicial de estas infraestructuras presentaba vulnerabilidades críticas de seguridad que exponían los negocios a riesgos significativos de compromiso, pérdida de datos e interrupciones operacionales.

Problemas identificados en la arquitectura original

Requisitos de la solución de seguridad

La transformación requería un rediseño arquitectónico completo que estableciera:

- Arquitectura VPC multinivel con separación estricta entre subredes públicas (DMZ) y privadas (servicios internos).

- Despliegue multi-AZ distribuyendo recursos críticos a través de 3 zonas de disponibilidad para eliminar puntos únicos de fallo.

- NAT Gateway redundante para permitir tráfico saliente desde subredes privadas sin exponer IPs públicas.

- Security Groups en capas implementando principio de mínimo privilegio con reglas específicas por rol de servicio.

- Network ACLs adicionales como segunda capa de firewall a nivel de subred.

- AWS Shield avanzado para protección contra ataques DDoS volumétricos, de estado y de aplicación.

- AWS WAF con reglas personalizadas para detección y bloqueo de patrones de ataque comunes (SQL injection, XSS, etc.).

- AWS Backup automatizado con políticas de retención y recuperación ante desastres.

- Bastion host securizado como punto único de entrada administrativa.

- Route 53 DNS privado para resolución interna de nombres sin exposición externa.

Arquitectura de seguridad multinivel implementada

La solución implementada establece un modelo de defensa en profundidad con múltiples capas (soluciones) de seguridad superpuestas que protegen la infraestructura desde el perímetro hasta los servicios internos más críticos.

Componentes de seguridad principales

| Componente | Tecnología | Capa de seguridad | Propósito |

|---|---|---|---|

| AWS Shield | DDoS Protection | Perímetro externo | Protección automática contra ataques volumétricos de red y transporte |

| AWS WAF | Web Application Firewall | Perímetro aplicación | Filtrado de tráfico HTTP/HTTPS con reglas personalizadas anti-exploit |

| VPC multinivel | Subredes públicas/privadas | Segmentación de red | Aislamiento de servicios front-end y back-end en subredes diferenciadas |

| NAT Gateway | Network Address Translation | Control de tráfico saliente | Acceso saliente controlado desde subredes privadas sin IPs públicas |

| Internet Gateway | VPC Gateway | Entrada controlada | Comunicación bidireccional solo para recursos en subredes públicas |

| Security Groups | Firewall stateful EC2 | Control de instancia | Reglas de tráfico entrante/saliente específicas por rol de servicio |

| Network ACLs | Firewall stateless subnet | Control de subred | Reglas de denegación/permiso adicionales a nivel de subred completa |

| Route Tables | Tablas de enrutamiento | Control de flujo | Rutas específicas que determinan accesibilidad de cada subred |

| Bastion Host | EC2 hardened + 2FA | Acceso administrativo | Punto único de entrada SSH con autenticación multifactor |

| AWS Backup | Servicio de respaldo | Recuperación ante desastres | Snapshots automatizados de EC2, RDS, EFS con retención configurable |

Diagrama de arquitectura VPC multinivel

Solución 1: reestructuración VPC con arquitectura multinivel

Diseño de subredes públicas y privadas

El rediseño fundamental consistió en crear una VPC completamente nueva con segmentación estricta entre subredes públicas (accesibles desde internet) y privadas (completamente aisladas), distribuidas a través de 3 zonas de disponibilidad para garantizar alta disponibilidad.

Esquema de direccionamiento IP implementado:

| Nombre de subred | CIDR | Availability Zone | Tipo | Propósito |

|---|---|---|---|---|

| public-1a | 10.0.11.0/24 | us-east-1a / eu-west-1a | Pública | Load balancers, bastion host, NAT Gateway |

| public-1b | 10.0.12.0/24 | us-east-1b / eu-west-1b | Pública | Load balancers redundantes, NAT Gateway |

| public-1c | 10.0.13.0/24 | us-east-1c / eu-west-1c | Pública | Load balancers redundantes, NAT Gateway |

| private-1a | 10.0.16.0/24 | us-east-1a / eu-west-1a | Privada | Servidores aplicación, servicios internos |

| private-1b | 10.0.17.0/24 | us-east-1b / eu-west-1b | Privada | Servidores aplicación redundantes |

| private-1c | 10.0.18.0/24 | us-east-1c / eu-west-1c | Privada | Servidores aplicación redundantes |

Nota: El salto entre 10.0.13.0/24 y 10.0.16.0/24 reserva rangos IP para futuras zonas de disponibilidad adicionales que AWS pueda habilitar.

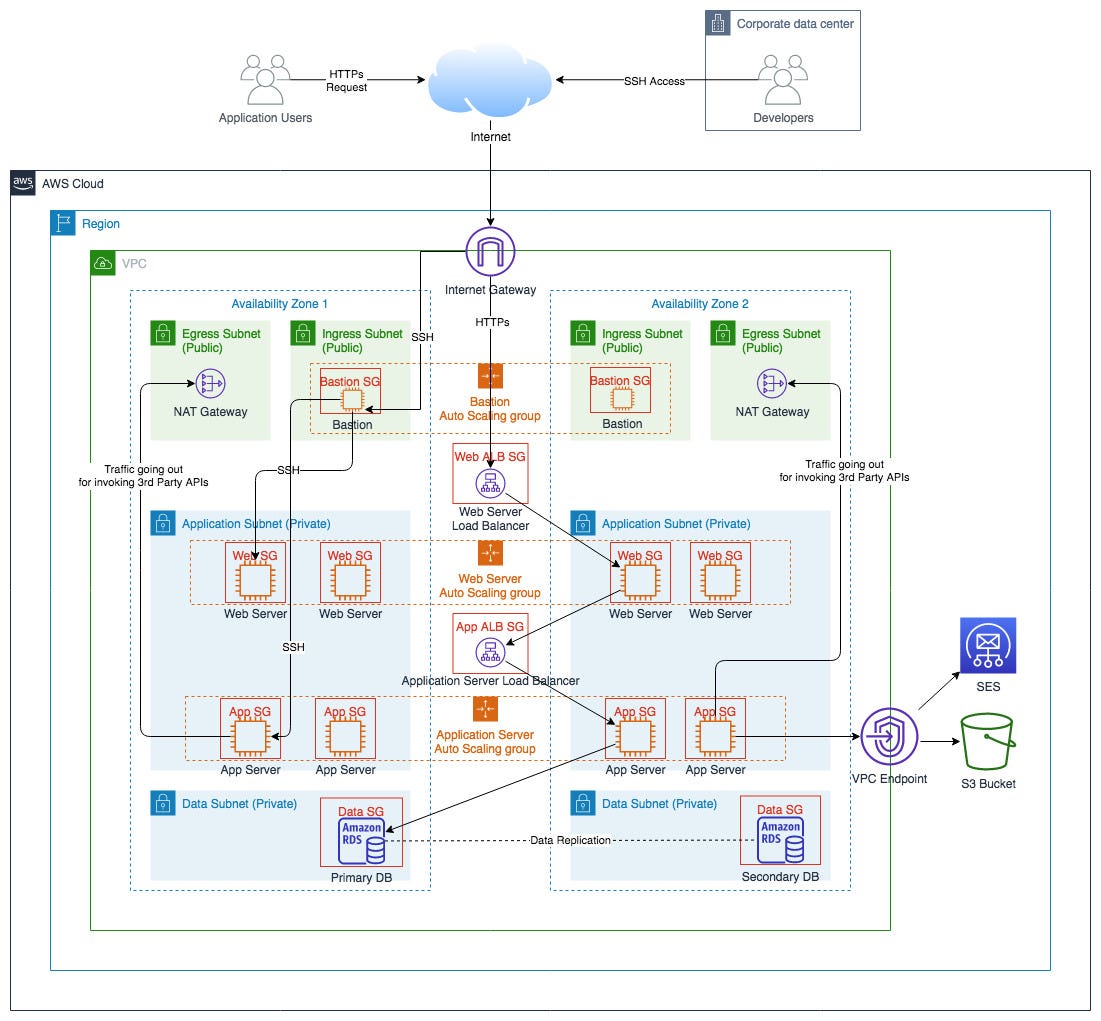

Subredes públicas: zona de exposición controlada

Las subredes públicas son segmentos de red diseñados específicamente para alojar recursos que deben ser accesibles desde internet bajo estricto control. Estos recursos actúan como capa de entrada protegida antes de llegar a servicios internos críticos.

Recursos desplegados en subredes públicas:

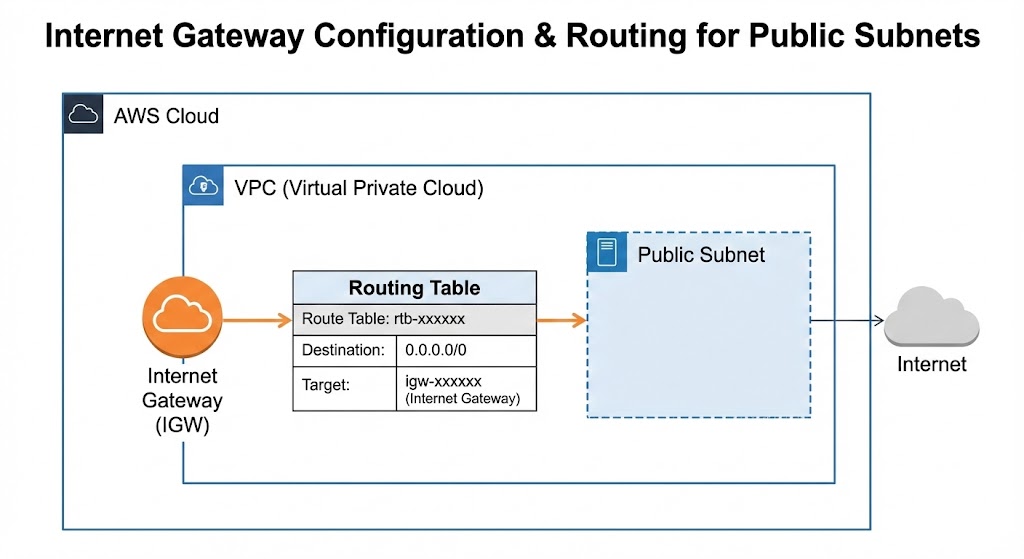

Internet Gateway: puerta de entrada bidireccional

El Internet Gateway (IGW) es el componente fundamental que permite la comunicación bidireccional entre la VPC y el internet público. Es un servicio gestionado por AWS, altamente disponible y escalable horizontalmente sin intervención manual.

Características técnicas del Internet Gateway:

- Traducción NAT 1:1 automática: Convierte automáticamente direcciones IP privadas de instancias en subredes públicas a sus Elastic IPs públicas asociadas.

- Escalabilidad ilimitada: AWS gestiona toda la capacidad y redundancia necesaria sin límites de ancho de banda configurables.

- Stateful: Permite respuestas automáticas a conexiones establecidas desde subredes públicas sin reglas explícitas.

- Sin coste adicional: Incluido en el precio de la VPC sin cargos por procesamiento de tráfico.

Flujo de tráfico entrante a través de Internet Gateway:

El tráfico de internet pasa por AWS Shield y WAF antes de llegar al Internet Gateway, que lo enruta a la tabla de enrutamiento apropiada para la subred pública. Desde ahí, el Application Load Balancer distribuye el tráfico a los Target Groups, que reenvían las solicitudes a las instancias EC2 en subredes privadas.

Tabla de enrutamiento para subredes públicas:

Las subredes públicas tienen una ruta predeterminada (0.0.0.0/0) que apunta al Internet Gateway, permitiendo comunicación directa con internet. Todo el tráfico intra-VPC usa la ruta local, mientras que el tráfico hacia internet se dirige a través del Internet Gateway.

Subredes privadas: aislamiento total de internet público

Las subredes privadas representan el núcleo protegido de la infraestructura donde residen servicios críticos completamente aislados del acceso directo desde internet. Ninguna instancia en subredes privadas tiene IP pública asignada.

Recursos desplegados en subredes privadas:

- Servidores de aplicación: Instancias EC2 ejecutando aplicaciones web, APIs REST, servicios backend.

- Bases de datos RDS: PostgreSQL, MySQL, Aurora con modo Multi-AZ para alta disponibilidad.

- Volúmenes EFS: Almacenamiento compartido NFS para archivos estáticos, uploads de usuarios, assets compartidos.

- Servicios internos: Redis, Memcached, RabbitMQ, sistemas de colas, workers de procesamiento asíncrono.

Tabla de enrutamiento para subredes privadas:

Las subredes privadas NO tienen ruta directa al Internet Gateway, garantizando aislamiento completo. Su ruta predeterminada apunta a un NAT Gateway (ver Solución 2) que permite solo tráfico saliente iniciado internamente. Todo el tráfico intra-VPC usa la ruta local.

Implicaciones de seguridad fundamentales:

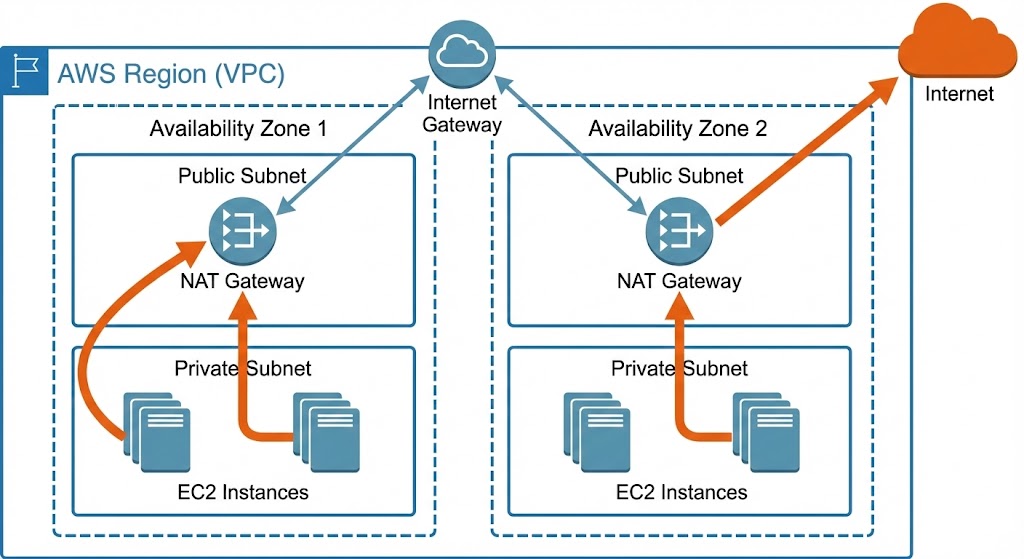

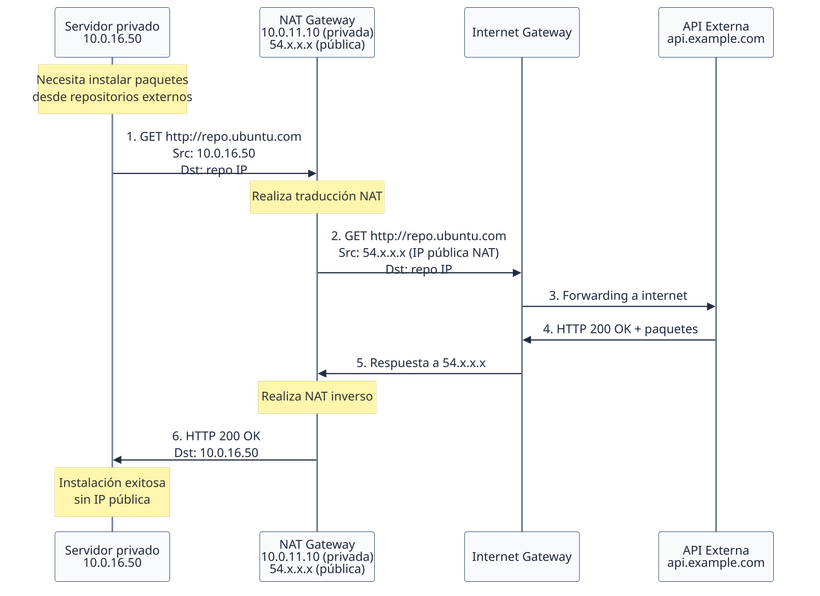

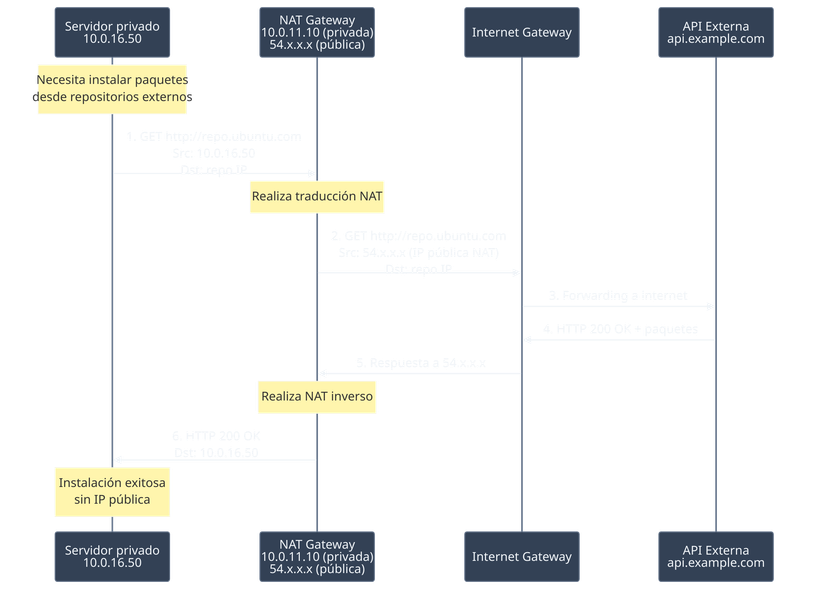

Solución 2: NAT Gateway para control de tráfico saliente

Arquitectura de NAT Gateway redundante multi-AZ

Los NAT Gateways permiten que servidores y servicios ubicados en subredes privadas sin IP pública puedan iniciar conexiones salientes hacia internet (actualizaciones de seguridad, APIs externas, servicios de terceros) mientras permanecen completamente inaccesibles desde el exterior.

Características de seguridad del NAT Gateway:

Flujo de tráfico a través de NAT Gateway

Cuando un servidor en subred privada necesita acceder a un servicio externo:

Beneficios de seguridad:

- Superficie de ataque minimizada: Los servidores internos son completamente invisibles desde internet (no tienen IP pública).

- Imposibilidad de ataques entrantes directos: Un atacante no puede escanear ni conectarse a servicios internos.

- Auditoría centralizada: Todo el tráfico saliente pasa por NAT Gateways monitorizados con VPC Flow Logs.

- Resiliencia: NAT Gateway es un servicio gestionado de alta disponibilidad sin mantenimiento operacional.

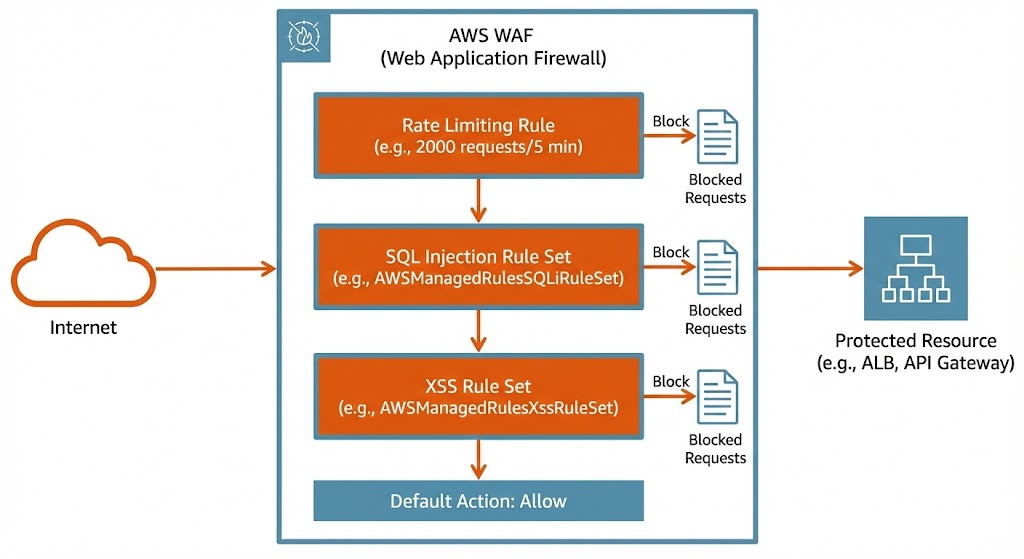

Solución 3: seguridad perimetral con AWS Shield y WAF

AWS Shield: protección contra ataques DDoS

AWS Shield Standard se encuentra habilitado automáticamente en todos los recursos de AWS sin costo adicional, proporcionando protección contra los ataques DDoS más comunes de las capas de red y transporte (capa 3 y 4 del modelo OSI).

Componentes protegidos por AWS Shield en la arquitectura:

Mecanismos de protección automática:

- Detección inline: Análisis de tráfico en tiempo real para identificar patrones anómalos característicos de DDoS.

- Mitigación automática: Activación inmediata de contramedidas sin intervención manual ni tiempo de espera.

- Absorción de tráfico malicioso: Infraestructura distribuida de AWS absorbe ataques volumétricos antes de que lleguen a los recursos.

Proyecto relacionado

Para entornos que requieren protección DDoS avanzada, optimización de latencia global y direcciones IP Anycast estáticas para configuraciones de firewall corporativo, el proyecto de balanceo de carga global con AWS Global Accelerator detalla cómo estos servicios trabajan en conjunto para proporcionar rendimiento y seguridad de nivel empresarial.

Ver: Arquitectura de balanceo de carga global y alta disponibilidad en AWSAWS WAF: firewall de aplicaciones web

AWS WAF (Web Application Firewall) proporciona una capa adicional de seguridad inspeccionando el tráfico HTTP/HTTPS y bloqueando solicitudes maliciosas según reglas personalizadas definidas.

Reglas WAF implementadas:

| Tipo de regla | Objetivo | Descripción |

|---|---|---|

| SQL Injection | Ataques de inyección SQL | Detecta y bloquea intentos de inyección de código SQL en parámetros de URL, headers, body |

| Cross-Site Scripting | Ataques XSS | Previene inyección de scripts maliciosos JavaScript en campos de formularios |

| Rate limiting | Ataques de fuerza bruta | Limita solicitudes por IP (ej: 2000 req/5min) para prevenir escaneos y brute force |

| Geo-blocking | Restricción geográfica | Bloquea tráfico desde países específicos con alta actividad maliciosa |

| IP reputation lists | Bloqueo de IPs conocidas | Integración con listas de reputación de AWS y terceros para bloquear IPs maliciosas |

| Bot control | Detección de bots | Identifica y controla tráfico automatizado legítimo e ilegítimo |

| Custom rules | Protección específica | Reglas personalizadas basadas en patrones de ataque observados |

AWS WAF se integra directamente con los Application Load Balancers, inspeccionando todo el tráfico HTTP/HTTPS antes de que llegue a las instancias EC2 backend. Las reglas WAF personalizadas incluyen actualización dinámica de listas blancas mediante funciones Lambda para mantener IPs corporativas autorizadas sin intervención manual.

Solución 4: Security Groups y Network ACLs en capas

Security Groups: firewall stateful a nivel de instancia

Los Security Groups funcionan como firewalls virtuales stateful que controlan el tráfico entrante y saliente de instancias EC2 individuales. Al ser stateful, automáticamente permiten el tráfico de respuesta a conexiones establecidas.

Estrategia de Security Groups por capas:

| Capa | Security Group | Reglas entrantes | Reglas salientes |

|---|---|---|---|

| Load Balancer | sg-alb-public | 0.0.0.0/0:443 (HTTPS) 0.0.0.0/0:80 (HTTP) | sg-web-servers:8000 (App) |

| Web Servers | sg-web-servers | sg-alb-public:8000 sg-bastion:22 (SSH) | 0.0.0.0/0:443 (HTTPS saliente) sg-database:3306 (MySQL) |

| Database | sg-database | sg-web-servers:3306 sg-bastion:3306 (túnel) | Ninguna |

| Bastion Host | sg-bastion | IPs corporativas:12119 (SSH) | sg-web-servers:22 sg-database:22 |

| NAT Gateway | sg-nat | sg-web-servers:any | 0.0.0.0/0:any |

Principios de diseño aplicados:

- Mínimo privilegio: Solo se abren puertos estrictamente necesarios para la función específica del servicio.

- Referencia a Security Groups: En lugar de especificar IPs, se referencian otros Security Groups (ej:

sg-web-serverspuede conectar asg-database). - Separación de responsabilidades: Cada capa de la aplicación tiene su propio Security Group con reglas específicas.

- Sin reglas “allow all”: Nunca se utiliza 0.0.0.0/0 para tráfico entre capas internas.

Network ACLs: firewall stateless a nivel de subred

Los Network ACLs (Access Control Lists) operan a nivel de subred completa como una capa adicional de seguridad stateless. A diferencia de los Security Groups, las ACLs son stateless (no rastrean estado de conexión) y evalúan reglas numeradas en orden secuencial.

Network ACL para subredes privadas:

| Regla # | Tipo | Protocolo | Puerto | Origen/Destino | Acción | Propósito |

|---|---|---|---|---|---|---|

| 100 | Inbound | TCP | 8000 | 10.0.11.0/24 (public) | ALLOW | Tráfico desde ALB |

| 110 | Inbound | TCP | 22 | 10.0.11.0/24 (public) | ALLOW | SSH desde bastion |

| 120 | Inbound | TCP | 1024-65535 | 0.0.0.0/0 | ALLOW | Respuestas puertos efímeros |

| * | Inbound | ALL | ALL | 0.0.0.0/0 | DENY | Denegar resto |

| 100 | Outbound | TCP | 3306 | 10.0.0.0/16 | ALLOW | MySQL a RDS |

| 110 | Outbound | TCP | 443 | 0.0.0.0/0 | ALLOW | HTTPS saliente |

| 120 | Outbound | TCP | 1024-65535 | 0.0.0.0/0 | ALLOW | Respuestas puertos efímeros |

| * | Outbound | ALL | ALL | 0.0.0.0/0 | DENY | Denegar resto |

La combinación de Security Groups (stateful, nivel de instancia) y Network ACLs (stateless, nivel de subred) proporciona defensa en profundidad con dos capas independientes de filtrado de tráfico.

Ventajas de la defensa en capas:

- Si un atacante descubre una vulnerabilidad en reglas de Security Group, Network ACL proporciona segunda línea de defensa.

- Network ACLs permiten bloqueos explícitos (DENY rules) que Security Groups no soportan.

- La combinación proporciona logs detallados en VPC Flow Logs para análisis forense.

Solución 5: despliegue multi-AZ para resiliencia

Distribución de recursos críticos a través de zonas de disponibilidad

El despliegue multi-AZ (multi-availability zone) distribuye los recursos críticos a través de 3 centros de datos físicamente separados dentro de la misma región de AWS, eliminando puntos únicos de fallo a nivel de infraestructura.

Componentes distribuidos multi-AZ:

NAT Gateway primario

Bastion host

Servidores aplicación

NAT Gateway redundante

Servidores aplicación

RDS standby replica

NAT Gateway redundante

Servidores aplicación

Disponible para scaling

Escenarios de fallo y recuperación automática:

| Escenario de fallo | Impacto sin multi-AZ | Impacto con multi-AZ | Tiempo de recuperación |

|---|---|---|---|

| Fallo de servidor EC2 | Caída completa del servicio | Auto Scaling lanza nuevo servidor en AZ saludable | 2-5 minutos |

| Fallo de zona de disponibilidad | Caída total del sistema | ALB redirige tráfico a AZs saludables | ~30 segundos |

| Fallo de NAT Gateway | Pérdida de conectividad saliente | Tráfico redirigido a NAT en otra AZ automáticamente | Instantáneo |

| Fallo de base de datos RDS | Pérdida total de datos hasta restauración | Failover automático a standby replica en otra AZ | 60-120 segundos |

Auto Scaling Groups para auto-reparación

Los Auto Scaling Groups monitorizan continuamente la salud de las instancias EC2 mediante health checks del Application Load Balancer. Cuando una instancia falla o se vuelve unhealthy, el grupo la elimina automáticamente y lanza un reemplazo en una zona de disponibilidad saludable.

Configuración de Auto Scaling Group multi-AZ:

Los Auto Scaling Groups se despliegan en múltiples zonas de disponibilidad (us-east-1a, us-east-1b, us-east-1c) con un mínimo de 3 instancias (una por AZ), capacidad deseada de 6 instancias (2 por AZ en operación normal) y máximo de 12 instancias con escalado según demanda. Los health checks utilizan el Application Load Balancer con un periodo de gracia de 300 segundos.

Estrategias de reemplazo:

- Distribución balanceada: Auto Scaling mantiene número similar de instancias en cada AZ.

- Reemplazo por AZ diferente: Si una AZ completa falla, las instancias se reemplazan en AZs saludables.

- AMI Golden Image: Nuevas instancias se lanzan desde AMI pre-configurada garantizando consistencia.

Proyecto relacionado

He trabajado en otra serie de proyectos donde abordo específicamente las estrategias de auto-escalado automático, grupos de instancias distribuidos y patrones de despliegue sin tiempo de inactividad implementados en arquitecturas de alta disponibilidad con balanceo de carga global y AWS Global Accelerator.

Ver proyecto: Estrategias de auto-escalado y alta disponibilidadSolución 6: bastion host y acceso administrativo controlado

Punto único de entrada con autenticación multifactor

El bastion host (también conocido como jump box) es una instancia EC2 especialmente endurecida ubicada en subred pública que funciona como único punto de entrada SSH a la infraestructura interna. Este diseño elimina la necesidad de asignar IPs públicas a servidores internos.

Características de seguridad del bastion host:

- Autenticación de dos factores (2FA): Combinación de clave RSA + Google Authenticator TOTP obligatorio.

- Control de acceso basado en roles: Grupos de usuarios con permisos específicos (admin, developer, external-ro, external-rw, sftp-only).

- Auditoría completa de sesiones: Registro y reproducción de toda actividad administrativa mediante sudo logging y sudoreplay.

- Túneles SSH cifrados: Acceso seguro a servicios internos (RDS, SFTP, RDP Windows) sin exponer puertos.

- Security Group restrictivo: Solo puerto SSH (no estándar) accesible desde IPs corporativas whitelisteadas.

Proyecto relacionado

He trabajado en una serie de proyectos dedicados específicamente a la implementación avanzada de bastion host con autenticación 2FA obligatoria, control de acceso basado en roles mediante grupos de Linux, túneles SSH cifrados para servicios internos y sistema completo de auditoría de sesiones con sudoreplay para cumplimiento normativo y trazabilidad total de accesos administrativos.

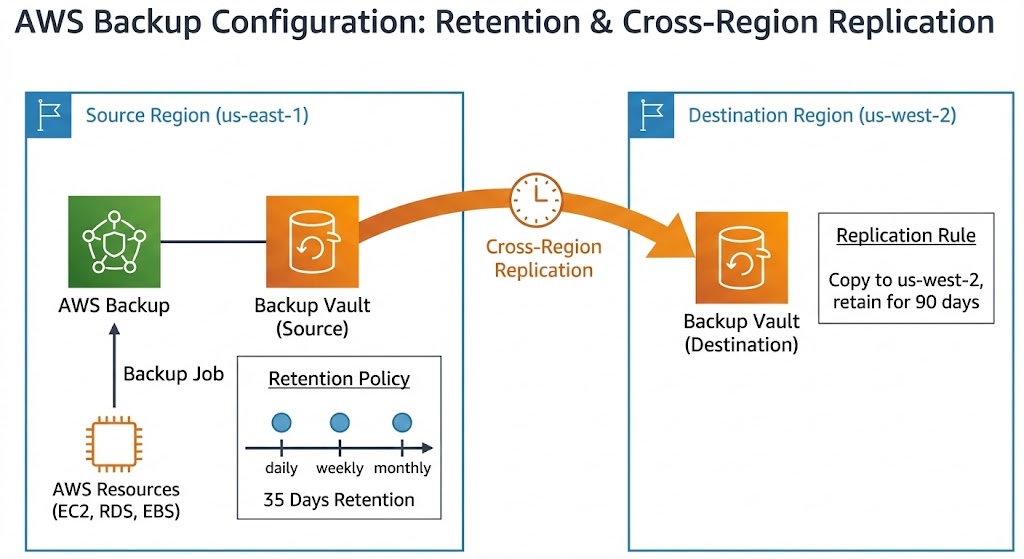

Ver proyecto: Securización AWS con bastion host avanzado y 2FASolución 7: AWS Backup para recuperación ante desastres

Estrategia de respaldo automatizado multi-servicio

AWS Backup proporciona un servicio centralizado y automatizado para gestionar copias de seguridad de múltiples servicios de AWS con políticas de retención, cifrado y recuperación cross-region.

Recursos respaldados en la arquitectura:

| Tipo de recurso | Frecuencia de backup | Retención | Destino secundario |

|---|---|---|---|

| EC2 Instances | Diario a las 02:00 UTC | 7 días diarios 4 semanales 6 mensuales | Cross-region a región secundaria |

| RDS Aurora | Continuo (Point-in-Time) + Snapshot diario | 7 días automáticos 35 días Point-in-Time | Replica cross-region automática |

| EFS Volumes | Diario a las 03:00 UTC | 7 días diarios 4 semanales | Replicación a región secundaria |

| DynamoDB Tables | Continuo (Point-in-Time) | 35 días PITR | Réplica cross-region opcional |

Política de backup automatizada:

La estrategia de backup implementada incluye backups diarios, semanales y mensuales con gestión automatizada del ciclo de vida. Los backups diarios se retienen durante 7 días con transición a almacenamiento en frío después de 30 días y replicación automática cross-region a Frankfurt. Los backups semanales mantienen retención de 28 días, mientras que los mensuales se conservan durante 180 días con transición a almacenamiento en frío tras 90 días.

Proceso de recuperación de desastres:

- Recuperación de EC2: Las AMIs generadas por AWS Backup se lanzan como nuevas instancias con configuración idéntica.

- Recuperación de RDS: Restauración desde snapshot o Point-in-Time Recovery con granularidad de segundos.

- Recuperación de EFS: Montaje directo del backup point o creación de nuevo filesystem desde snapshot.

- Recuperación cross-region: En caso de desastre regional completo, restauración desde región secundaria (Frankfurt).

Ventajas de AWS Backup vs. snapshots manuales:

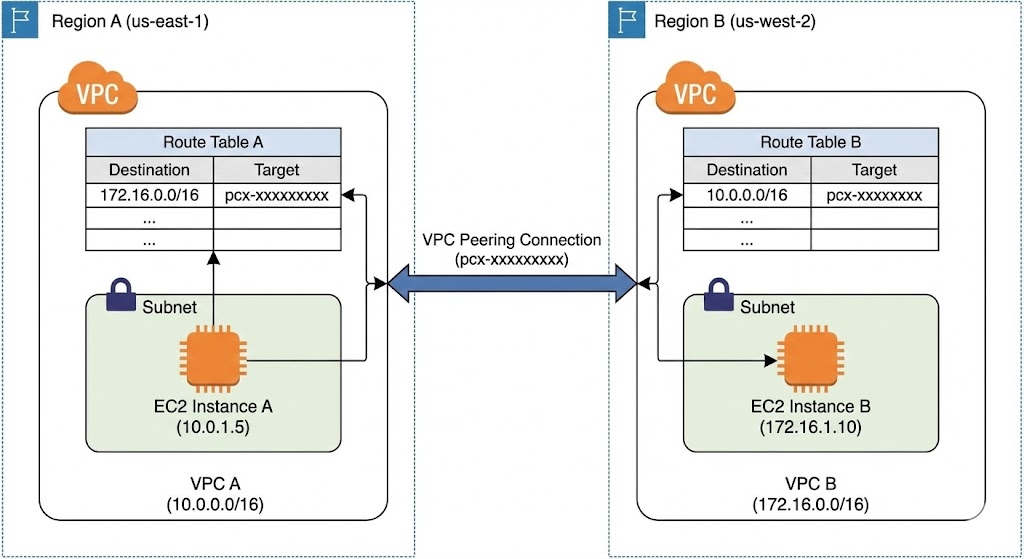

Solución 8: VPC Peering para Disaster Recovery cross-region

Conectividad segura entre regiones AWS

VPC Peering permite establecer conexiones de red privadas entre VPCs ubicadas en diferentes regiones de AWS, creando una ruta de comunicación directa que no pasa por internet público. Esta arquitectura fue fundamental para implementar estrategias de Disaster Recovery (DR) cross-region en varios clientes con requisitos de alta disponibilidad y continuidad de negocio.

Escenario de implementación típico:

| Región primaria | Región secundaria (DR) | Propósito de peering |

|---|---|---|

| eu-west-1 (Irlanda) | eu-central-1 (Frankfurt) | Replicación de datos, failover automático, acceso a recursos compartidos |

| us-east-1 (Virginia) | us-west-2 (Oregón) | Backup cross-region, servicios de respaldo, sincronización de datos |

Características de seguridad del VPC Peering

Casos de uso de VPC Peering implementados

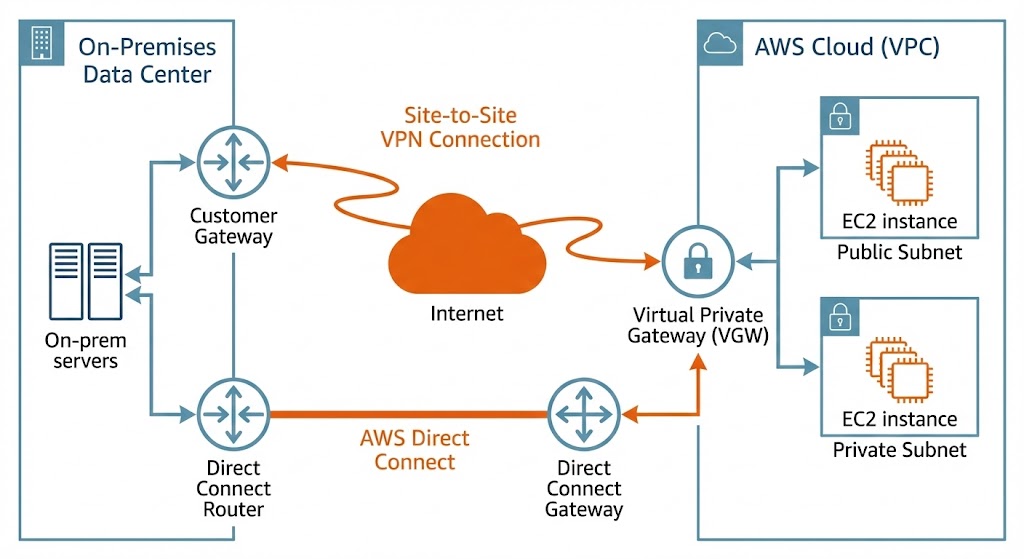

Solución 9: conectividad híbrida segura con infraestructura on-premise

Integración de entornos corporativos con AWS

Varios clientes operaban infraestructura on-premise existente que requería conectividad segura y confiable con los recursos desplegados en AWS. Implementamos soluciones de conectividad híbrida utilizando diferentes tecnologías según los requisitos específicos de cada cliente: latencia, ancho de banda, cumplimiento normativo y presupuesto.

Soluciones de conectividad implementadas:

| Tecnología | Casos de uso | Latencia | Ancho de banda | Coste |

|---|---|---|---|---|

| AWS Site-to-Site VPN | Oficinas corporativas, acceso administrativo, tráfico no crítico | ~50-100ms (sobre internet) | Hasta 1.25 Gbps | Bajo |

| AWS Direct Connect | Replicación de datos masiva, aplicaciones latency-sensitive, compliance | ~10-20ms (dedicado) | 1-100 Gbps | Alto |

| VPN sobre Direct Connect | Máxima seguridad para datos regulados, cifrado end-to-end | ~15-25ms | 1-10 Gbps | Medio-Alto |

Para clientes con infraestructura on-premise existente, implementé conectividad segura entre los data centers corporativos y AWS utilizando dos enfoques según sus requisitos específicos:

AWS Site-to-Site VPN se desplegó para clientes que requerían conectividad cifrada sobre internet. Esta solución estableció túneles IPsec entre el Customer Gateway (router on-premise del cliente) y el Virtual Private Gateway en AWS, proporcionando túneles redundantes y enrutamiento BGP para failover automático.

AWS Direct Connect se implementó para clientes con requisitos de alto ancho de banda (1-10 Gbps) o cumplimiento normativo que exigía que los datos no transitaran por internet público. Esta conexión dedicada de fibra óptica proporcionó latencia consistente y rendimiento predecible para replicación de bases de datos y aplicaciones sensibles a latencia.

Para clientes que requerían tanto ancho de banda como cifrado end-to-end, configuré arquitecturas híbridas combinando Direct Connect como conexión primaria de alta velocidad con Site-to-Site VPN superpuesta para cifrado, asegurando el cumplimiento con requisitos GDPR e HIPAA.

Resultados e impacto empresarial

La arquitectura implementada transformó la postura de seguridad y la resiliencia operacional de estas infraestructuras:

Mejoras de seguridad: Eliminación completa de IPs públicas en servidores internos y bases de datos redujo drásticamente la superficie de ataque. AWS Shield y WAF proporcionaron protección automática contra ataques DDoS y exploits web comunes (SQL injection, XSS). La segmentación de red multinivel estableció separación física y lógica entre servicios front-end y back-end.

Alta disponibilidad: El despliegue multi-AZ eliminó puntos únicos de fallo con capacidades de failover automático. Los Auto Scaling Groups proporcionaron auto-reparación para instancias EC2, mientras que RDS Aurora mantuvo failover automático de base de datos a réplicas standby. La replicación de backups cross-region garantizó capacidades de recuperación incluso en desastres regionales completos.

Cumplimiento: La arquitectura se alineó con requisitos de GDPR, SOC 2, ISO 27001 y PCI DSS mediante controles técnicos documentados. Los VPC Flow Logs habilitaron captura completa de tráfico de red para análisis forense, mientras que el bastion host con 2FA proporcionó acceso administrativo rastreable.

Logros técnicos clave

Lecciones aprendidas

Lo que funcionó excepcionalmente bien:

- Separación física de subredes públicas/privadas: La segmentación estricta de red eliminó completamente vectores de ataque directos a servicios críticos internos.

- NAT Gateway por AZ: Desplegar NAT Gateway independiente en cada zona de disponibilidad evitó tráfico cross-AZ costoso y puntos únicos de fallo.

- AWS Backup centralizado: La gestión unificada de backups de EC2, RDS y EFS simplificó operaciones y garantizó consistencia en políticas de retención.

- Security Groups por referencia: Usar referencias a Security Groups en lugar de IPs específicas facilitó escalado y mantenimiento sin modificar reglas constantemente.

- VPC Flow Logs desde día uno: Habilitar logging de flujos de red desde el inicio proporcionó visibilidad completa para troubleshooting y análisis de seguridad.

Desafíos técnicos superados:

- Migración sin downtime: Requerimos estrategia de cutover con DNS TTL reducido y sincronización de datos para migrar servicios de arquitectura antigua a nueva VPC sin interrupciones.

- Complejidad de tablas de enrutamiento: Requiere documentación exhaustiva y diagramas de flujo de tráfico para evitar errores de configuración que causen pérdida de conectividad.

- Costos de NAT Gateway: NAT Gateway tiene costo por hora y por GB procesado. Implementamos análisis de tráfico para optimizar uso y evitar sorpresas en facturación.

- WAF false positives iniciales: Las reglas WAF generaron algunos bloqueos legítimos inicialmente, requiriendo ajuste fino basado en patrones de tráfico reales.

- Gestión de IPs estáticas corporativas: Clientes con IPs dinámicas para acceso bastion requirieron implementación de solución de actualización dinámica de Security Groups mediante Lambda.

Conclusión

Este proyecto de transformación de seguridad de red AWS representa un caso de estudio completo sobre cómo rediseñar arquitecturas vulnerables y monolíticas en infraestructuras empresariales resilientes, seguras y escalables. Al implementar una VPC multinivel con separación estricta entre subredes públicas y privadas, NAT Gateway redundante para control de tráfico saliente, despliegue multi-AZ para alta disponibilidad, AWS Shield y WAF para protección perimetral, y AWS Backup para recuperación ante desastres, estas organizaciones transformaron completamente su postura de seguridad.

La arquitectura resultante no solo elimina puntos únicos de fallo y reduce drásticamente la superficie de ataque, sino que también establece un modelo de defensa en profundidad (defense in depth) con múltiples capas de seguridad superpuestas que protegen los activos críticos desde el perímetro hasta los servicios internos más sensibles. Este enfoque arquitectónico es aplicable a cualquier organización que opere infraestructura en AWS y requiera garantías de seguridad, disponibilidad y cumplimiento normativo.

Conclusiones clave para proyectos similares

- Segmentación de red es fundamental: La separación entre subredes públicas y privadas debe ser el primer paso en cualquier arquitectura AWS de producción.

- NAT Gateway vs NAT Instance: Usar NAT Gateway gestionado en lugar de NAT Instances propias elimina operaciones de mantenimiento y garantiza disponibilidad.

- Multi-AZ no es opcional: Desplegar recursos críticos en múltiples zonas de disponibilidad debe ser requisito base, no optimización posterior.

- Security Groups por capas: Implementar grupos de seguridad específicos por rol de servicio facilita mantenimiento y cumple principio de mínimo privilegio.

- WAF requiere ajuste fino: Las reglas WAF genéricas pueden generar false positives; requieren calibración basada en patrones de tráfico legítimo específico de cada aplicación.

- AWS Backup automatizado desde inicio: Configurar respaldos automatizados desde el primer día evita pérdida de datos ante incidentes inesperados.

- Documentación de flujos de red: Mantener diagramas actualizados de flujos de tráfico y tablas de enrutamiento es crítico para troubleshooting rápido.

¿Necesitas transformar tu infraestructura AWS con seguridad empresarial?

Si tu organización enfrenta desafíos similares:

- Servidores con IPs públicas expuestos directamente a internet sin protección perimetral.

- Arquitectura de zona única vulnerable a fallos de disponibilidad completa del servicio.

- Sin protección DDoS ni WAF dejando aplicaciones vulnerables a ataques volumétricos y exploits.

- Requisitos de compliance (GDPR, SOC 2, ISO 27001, PCI DSS) sin controles técnicos documentados.

- Ausencia de estrategia de DR con riesgo de pérdida catastrófica de datos.

Como arquitecto cloud AWS con 20+ años de experiencia en seguridad de infraestructura, puedo ayudarte a diseñar e implementar arquitecturas empresariales que combinen seguridad multinivel, alta disponibilidad y cumplimiento normativo sin comprometer la operabilidad.

Especializado en VPC multinivel, NAT Gateway, AWS Shield/WAF, arquitecturas multi-AZ y estrategias de respaldo para recuperación ante desastres.

Ponte en contacto →

Sobre el autor

Daniel López Azaña

Emprendedor tecnológico y arquitecto cloud con más de 20 años de experiencia transformando infraestructuras y automatizando procesos. Especialista en integración de IA/LLM, desarrollo con Rust y Python, y arquitectura AWS & GCP. Mente inquieta, generador de ideas y apasionado por la innovación tecnológica y la IA.

Proyectos relacionados

Arquitectura de balanceo de carga global y alta disponibilidad en AWS

Diseño e implementación de infraestructura altamente disponible multi-región aprovechando AWS Global Accelerator y Application Load Balancers para optimizar latencia, distribución geográfica y recuperación automática entre múltiples zonas de disponibilidad.

Securización de infraestructura AWS con bastion host avanzado, 2FA y auditoría de accesos

Implementación de arquitectura de seguridad en AWS con bastion host como punto único de entrada, autenticación de dos factores con Google Authenticator, control de acceso basado en roles, túneles SSH cifrados para servicios internos y sistema completo de auditoría de sesiones de usuario para cumplimiento normativo.

Securización y bastionado de servidores AWS EC2 Ubuntu con arquitectura multi-volumen

Solución de bastionado automatizado para servidores AWS EC2 Ubuntu basada en arquitectura multi-volumen cifrada, controles de seguridad a nivel de sistema operativo, fortalecimiento SSH, gestión de accesos y monitorización integral. Proceso repetible mediante AMIs para múltiples entornos productivos.

Comentarios

Enviar comentario