Contexto del proyecto

Cuando me incorporé a Domestika en noviembre de 2017, la plataforma de aprendizaje creativo era una startup en rápido crecimiento con apenas 20 empleados. Como primer arquitecto cloud e ingeniero DevOps dedicado, asumí la responsabilidad de construir y mantener toda la infraestructura cloud que respaldaría el explosivo crecimiento de la empresa durante los siguientes tres años. Llegué a ser Head of Infrastructure conforme el equipo se expandía.

Durante mi colaboración, la empresa evolucionó desde una operación centrada en España y Latinoamérica hasta convertirse en una plataforma global que alcanzó el estatus de unicornio con una valoración superior a los 1.000 millones de dólares y cientos de empleados. La infraestructura que diseñé y mantuve fue fundamental para soportar este crecimiento, escalando de miles a millones de usuarios sin comprometer la estabilidad ni el rendimiento.

En octubre de 2020, la empresa había alcanzado tal escala y madurez que concluí que mi misión estaba cumplida. Decidí marcharme, ya que disfruto del reto de hacer crecer empresas más pequeñas y startups donde el impacto de mi trabajo es más inmediato y palpable, en lugar de trabajar en organizaciones grandes y ya consolidadas.

El desafío técnico

Domestika enfrentaba varios desafíos críticos que requerían soluciones inmediatas y planificación estratégica a largo plazo:

Arquitectura y soluciones implementadas

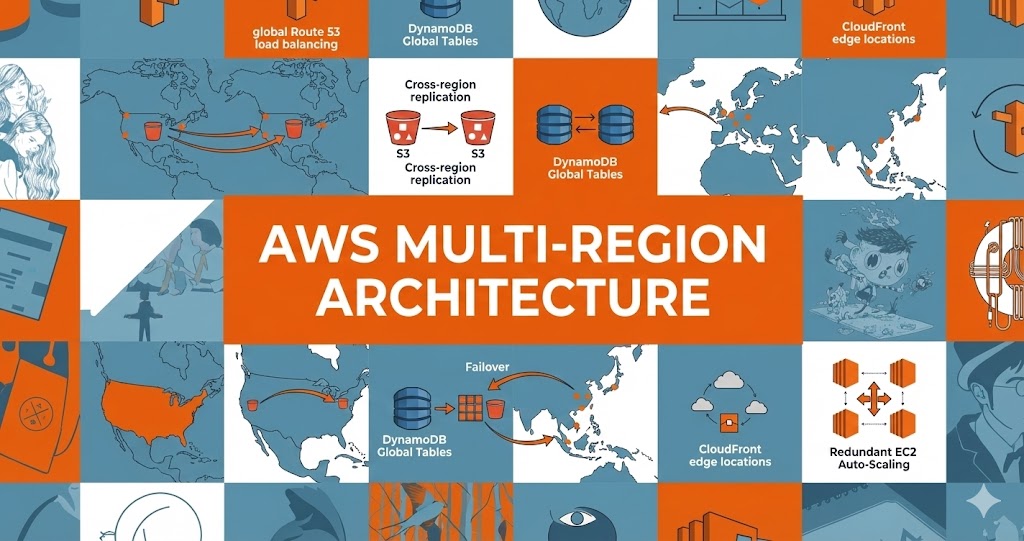

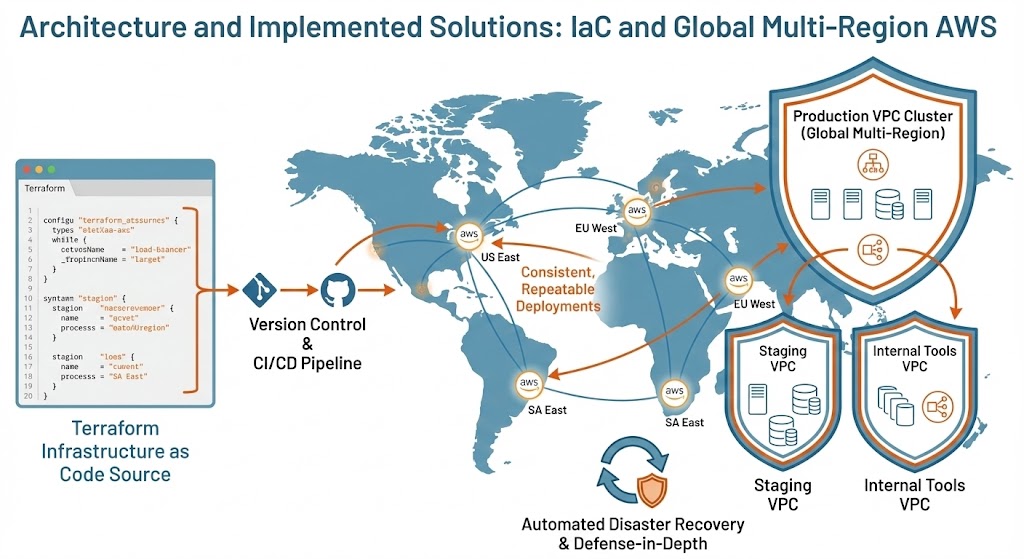

Infraestructura como código y arquitectura multi-región

Diseñé e implementé una arquitectura AWS multi-región completamente gestionada mediante Terraform, proporcionando control de versiones completo de todos los cambios de infraestructura y permitiendo despliegues consistentes y repetibles. Inicialmente centrada en servir a España y Latinoamérica, la arquitectura evolucionó para dar soporte global conforme la empresa se expandía internacionalmente.

La estrategia de red incluyó configuraciones VPC personalizadas para cada entorno (producción, staging e interno) con segmentación adecuada, implementando seguridad en profundidad mediante security groups y ACLs de red. Esta base sólida de infrastructure as code facilitó la colaboración conforme el equipo crecía y permitió recuperación automatizada ante desastres mediante recreación de infraestructura.

Optimización de entrega de contenido multimedia

Uno de los proyectos más impactantes fue la optimización del sistema de gestión y entrega de imágenes de la plataforma. Domestika alojaba millones de imágenes en alta resolución de cursos y proyectos creativos que consumían ancho de banda excesivo y generaban costes significativos.

Inicialmente desarrollé un sistema interno de procesamiento de imágenes que utilizaba un pipeline serverless con CloudFront CDN, colas de procesamiento y scripts automatizados de optimización con ImageMagick y MozJPEG. Este sistema interceptaba solicitudes de imágenes no optimizadas, las procesaba bajo demanda y las servía a través de la red de edge locations de CloudFront.

Posteriormente, conforme las necesidades de la empresa evolucionaron y el catálogo de imágenes creció exponencialmente, migré el sistema completo a Cloudinary, una plataforma especializada en gestión de medios que ofrecía capacidades avanzadas perfectamente alineadas con las necesidades de Domestika. Esta migración simplificó significativamente la arquitectura mientras mejoraba el rendimiento y reducía los costes operacionales.

Gestión de bases de datos y migraciones críticas

Lideré la actualización de las bases de datos de producción de MySQL 5.7 a 8.0, un proyecto complejo que requirió pruebas exhaustivas en staging, análisis cuidadoso de compatibilidad de consultas y coordinación de ventanas de migración con enfoque de mínimo tiempo de inactividad.

Implementé una arquitectura de replicación robusta con configuración maestro-réplica para escalado de lecturas y una réplica dedicada para backups con capacidad de recuperación point-in-time. Desarrollé scripts inteligentes que pausaban automáticamente la replicación durante las ventanas de backup y calculaban tiempos óptimos de supresión de alertas en Datadog basándose en la duración histórica de los backups, evitando falsas alertas mientras mantenían la cobertura de monitorización.

Seguridad y acceso

Implementé AWS WAF (Web Application Firewall) protegiendo contra ataques de inyección SQL, XSS y DDoS mediante pattern sets personalizados y limitación de tasa. Diseñé un sistema de bastion hosts para acceso seguro a la infraestructura interna con aprovisionamiento automatizado de usuarios, gestión de claves SSH, logging exhaustivo de auditoría y autenticación de dos factores para sistemas sensibles.

La seguridad de red implementaba defensa en profundidad con configuraciones personalizadas de firewall, security groups siguiendo principios de mínimo privilegio, segmentación entre capas de aplicación y acceso VPN para el equipo remoto.

DevOps y automatización

Configuré y mantuve la infraestructura completa de CI/CD con Jenkins, automatizando builds activados por commits en Git, pipelines de despliegue para staging y producción, integración con AWS CodeDeploy, comprobaciones de salud post-despliegue con rollback automático y tracking de errores.

Desarrollé funciones Lambda para automatización serverless incluyendo gestión dinámica de instancias EC2 basada en carga, logging centralizado, gestión automatizada del ciclo de vida de índices de Elasticsearch y actualización dinámica de security groups. También creé herramientas CLI personalizadas que simplificaron dramáticamente las operaciones comunes, reduciendo tareas administrativas multi-paso a comandos únicos.

Monitorización y observabilidad

Implementé monitorización exhaustiva con Datadog cubriendo toda la infraestructura (EC2, RDS, ElastiCache, Elasticsearch, balanceadores de carga) y aplicaciones (Ruby on Rails, colas Sidekiq, servidores web, trabajos en segundo plano). Desarrollé checks personalizados con umbrales inteligentes y creé un sistema de alertas con supresión automatizada durante ventanas de mantenimiento, umbrales dinámicos basados en patrones históricos e integración con PagerDuty para rotación de guardia.

Recuperación ante desastres

Desarrollé un sistema integral de snapshots con backups diarios de volúmenes EBS para todas las instancias críticas, gestión automatizada de retención y replicación entre regiones. Implementé protección multi-capa de contenido S3 con sincronización recursiva a almacenamiento de backup, gestión de transferencias concurrentes y pruebas regulares de restauración validando la integridad.

Proporcioné múltiples estrategias de recuperación de base de datos incluyendo restauración completa desde exports comprimidos, recuperación point-in-time usando binary logs y recuperación rápida basada en snapshots, cada una con RTO y RPO documentados.

Tecnologías utilizadas

Plataforma cloud: AWS (EC2, RDS, ElastiCache, Elasticsearch, S3, CloudFront, Route53, VPC, Lambda, DynamoDB, WAF).

Infrastructure as Code: Terraform, Git.

Stack de aplicación: Ruby on Rails, Unicorn, Puma, Sidekiq, Redis, MySQL 8, Elasticsearch.

Optimización de medios: Cloudinary (producción), ImageMagick, MozJPEG (sistema inicial).

CI/CD y automatización: Jenkins, AWS CodeDeploy, scripts Python y Bash, Lambda.

Monitorización: Datadog, PagerDuty.

Impacto y resultados

Esta experiencia reforzó la importancia de construir para escalar desde el principio, invertir en automatización tempranamente y mantener una mentalidad de seguridad primero en todas las decisiones arquitectónicas. Trabajar con Domestika durante esta fase crítica de crecimiento proporcionó experiencia invaluable en arquitectura cloud, prácticas DevOps y construcción de infraestructura que verdaderamente habilita el éxito empresarial.

¿Buscas construir algo similar?

Para empresas que experimentan un rápido crecimiento y necesitan infraestructura cloud escalable que maneje:

- Despliegues multi-región con entrega de contenido de baja latencia a nivel mundial.

- Infrastructure as Code para infraestructura versionada y repetible.

- Pipelines CI/CD automatizados con despliegues sin tiempo de inactividad.

- Monitorización y alertas exhaustivas para gestión proactiva de incidentes.

- Optimización de medios rentable a escala.

El stack AWS + Terraform + automatización DevOps mostrado en el ejemplo de Domestika proporciona una base probada en batalla para plataformas de alto crecimiento.

Estoy disponible para consultoría y desarrollo en proyectos similares de modernización de infraestructura, ayudándote a construir arquitecturas cloud escalables, seguras y rentables que habiliten el éxito empresarial.

Ponte en contacto →

Sobre el autor

Daniel López Azaña

Emprendedor tecnológico y arquitecto cloud con más de 20 años de experiencia transformando infraestructuras y automatizando procesos. Especialista en integración de IA/LLM, desarrollo con Rust y Python, y arquitectura AWS & GCP. Mente inquieta, generador de ideas y apasionado por la innovación tecnológica y la IA.

Proyectos relacionados

Témpolo Motor - Infraestructura completa en AWS

Diseño e implementación integral de infraestructura cloud en AWS para la plataforma de reseñas automovilísticas Témpolo Motor, incluyendo arquitectura multi-entorno, migración de dominio y 3 años de soporte técnico continuo con 99.9% de disponibilidad.

Consultoría en arquitectura cloud AWS - Soluciones empresariales para múltiples industrias

Consultoría independiente en arquitectura cloud AWS proporcionando orientación estratégica y liderazgo técnico en el diseño e implementación de soluciones de infraestructura cloud innovadoras para diversos clientes en múltiples industrias, especializado en diseño arquitectónico, despliegue, optimización, seguridad, cumplimiento normativo, gestión de costes y prácticas CI/CD.

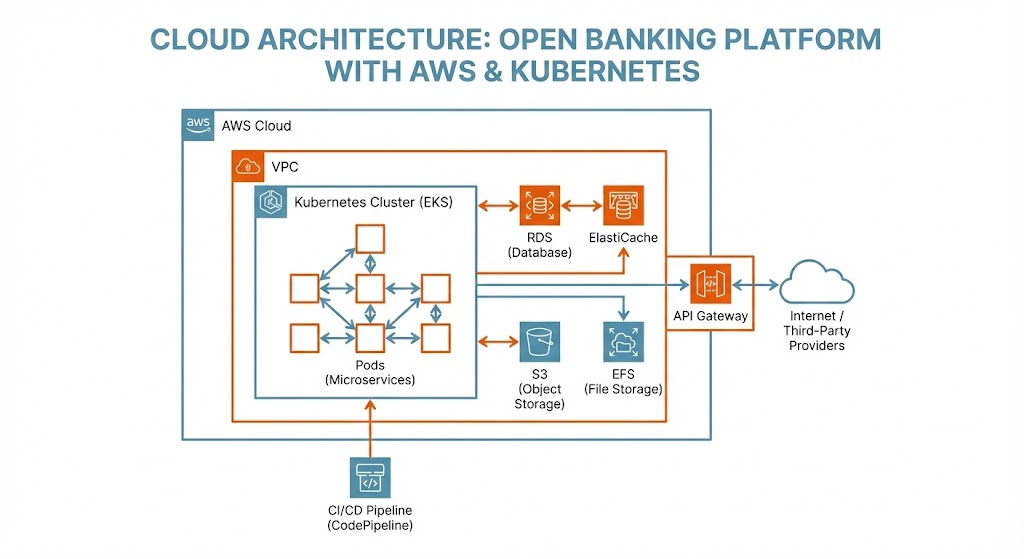

Migración de infraestructura cloud para plataforma de Open Banking (Eurobits/Tink/Visa)

Gestión de la completa migración de infraestructura on-premise a cloud (IBM Cloud y AWS) para una plataforma de Open Banking. Diseño de arquitecturas cloud modernas, migración de cientos de servidores, y soporte de infraestructura legacy durante el proceso de transformación en un entorno internacional altamente regulado.

Comentarios

Enviar comentario