Seguridad y cumplimiento

Protege tu negocio con soluciones de seguridad de nivel empresarial, cumplimiento y disaster recovery

- ¿Qué es Consultoría de Ciberseguridad?

- La consultoría de ciberseguridad es un servicio profesional que ayuda a las organizaciones a identificar, evaluar y mitigar riesgos de seguridad en toda su infraestructura digital. Incluye evaluaciones de vulnerabilidades, pruebas de penetración, diseño de arquitectura de seguridad, auditoría de cumplimiento (GDPR, SOC2, PCI-DSS), planificación de respuesta a incidentes y formación en concienciación de seguridad. Un consultor de ciberseguridad evalúa tu postura de seguridad actual e implementa medidas para proteger contra amenazas cibernéticas, brechas de datos e incumplimiento normativo.

Salvaguarda tus activos digitales con soluciones de seguridad y cumplimiento de nivel empresarial diseñadas para el panorama de amenazas actual. Me especializo en penetration testing, auditorías de seguridad, e implementación de arquitecturas Zero Trust que protegen contra ciberataques modernos. Con más de 20 años de experiencia asegurando sistemas mission-critical, ayudo a organizaciones a lograr una postura de seguridad robusta mientras mantienen cumplimiento con regulaciones del sector.

Mi enfoque completo incluye Sistemas de Detección/Prevención de Intrusiones (IDS/IPS), mitigación de ataques DDoS, cumplimiento DORA para instituciones financieras, y estrategias automatizadas de backup con planificación de disaster recovery. Implemento controles de seguridad multi-capa, desde protección a nivel de red hasta seguridad de aplicaciones, asegurando que tu infraestructura sea resiliente ante amenazas mientras cumple requisitos regulatorios para GDPR, HIPAA, SOC2, y otros marcos de cumplimiento.

Ya sea que necesites pasar una auditoría de seguridad, implementar gobernanza de seguridad cloud, establecer procedimientos de respuesta ante incidentes, o asegurar continuidad de negocio mediante sistemas completos de backup y recuperación, entrego soluciones de seguridad que protegen tu negocio, mantienen la confianza del cliente, y aseguran cumplimiento regulatorio. Desde evaluaciones de vulnerabilidades hasta monitorización de seguridad 24/7, proporciono la expertise necesaria para mantener tu organización segura.

Penetration testing y auditorías de seguridad

- Penetration testing completo para web apps, APIs e infraestructura

- Evaluaciones de vulnerabilidades y revisiones de código de seguridad

- Ejercicios red team simulando ataques del mundo real

- Informes detallados con estrategias de remediación y priorización de riesgos

Detección y prevención de intrusiones

- Despliegue IDS/IPS con Snort, Suricata y soluciones comerciales

- Detección de amenazas en tiempo real y respuesta automatizada

- Prevención de ataques DDoS y filtrado de tráfico

- Correlación de eventos de seguridad y detección de anomalías

Arquitectura Zero Trust

- Implementación Zero Trust con control de acceso basado en identidad

- Micro-segmentación y políticas de acceso de mínimo privilegio

- Autenticación multi-factor (MFA) y acceso condicional

- Verificación continua y checks de postura de seguridad de dispositivos

Cumplimiento DORA y seguridad financiera

- Cumplimiento DORA para instituciones financieras y fintechs

- Implementación de framework de resiliencia operacional

- Gestión de riesgos TIC y seguridad de proveedores terceros

- Reporte de incidentes y preparación para auditorías regulatorias

Backup y disaster recovery

- Políticas automatizadas de backup con estrategia 3-2-1

- Recuperación point-in-time y backups versionados

- Planificación de disaster recovery con objetivos RTO/RPO

- Testing de backups y simulacros de restauración

Cumplimiento y gobernanza cloud

- Implementación de cumplimiento GDPR, HIPAA, SOC2

- Cloud security posture management (CSPM)

- Automatización de cumplimiento y monitorización continua

- Soporte de auditorías regulatorias y documentación

Tecnologías y herramientas

Seguridad y testing

Cumplimiento y monitorización

Beneficios clave

Protección contra amenazas cibernéticas modernas

Logra cumplimiento regulatorio (GDPR, HIPAA, SOC2)

Reduce riesgos de seguridad y vulnerabilidades

Asegura continuidad de negocio con planificación DR

Pasa auditorías de seguridad y penetration tests

Implementa arquitectura Zero Trust

¿Por qué trabajar conmigo?

Acceso directo a más de 20 años de experiencia práctica

20+ Años de Experiencia

Dos décadas de experiencia real diseñando, construyendo y optimizando sistemas en producción para startups y grandes empresas.

Certificado AWS y GCP

Arquitecto cloud certificado con profunda experiencia en AWS y Google Cloud Platform, garantizando mejores prácticas y soluciones óptimas.

Experto Técnico Práctico

Escribo código, configuro infraestructura y resuelvo problemas directamente—sin delegación a personal junior ni externalización.

Resultados Probados

Historial de reducción de costes de infraestructura del 40-60%, mejora del rendimiento y entrega de proyectos a tiempo.

Comunicación Directa

Trabajas directamente conmigo—sin gestores de cuentas ni intermediarios. Conversaciones técnicas claras con tiempos de respuesta rápidos.

Soporte Bilingüe

Dominio del inglés y español, atendiendo a clientes en Europa, América y todo el mundo sin barreras de comunicación.

Preguntas Frecuentes

Preguntas comunes sobre servicios de ciberseguridad

La consultoría de ciberseguridad es un servicio profesional que ayuda a las organizaciones a identificar, evaluar y mitigar riesgos de seguridad en toda su infraestructura digital. Incluye evaluaciones de seguridad, penetration testing, gestión de vulnerabilidades, auditoría de cumplimiento, planificación de respuesta a incidentes y diseño de arquitectura de seguridad. Un consultor de ciberseguridad evalúa tu postura de seguridad actual, identifica brechas y proporciona recomendaciones accionables para proteger tu negocio de amenazas cibernéticas mientras asegura el cumplimiento regulatorio.

La ciberseguridad es crítica porque las brechas de datos cuestan a las empresas un promedio de 4,45 millones de dólares por incidente, según el informe de IBM de 2023. Más allá de las pérdidas financieras, las brechas dañan la confianza del cliente, interrumpen operaciones y pueden resultar en multas regulatorias. Las pymes son cada vez más atacadas porque a menudo carecen de defensas robustas. Las inversiones proactivas en seguridad típicamente cuestan 10-20 veces menos que recuperarse de una brecha, haciendo la ciberseguridad esencial para la continuidad del negocio.

Una evaluación de seguridad comienza con el alcance para definir sistemas, redes y aplicaciones a evaluar. Luego realizo escaneos automatizados de vulnerabilidades y pruebas manuales para identificar debilidades. Esto incluye revisar configuraciones, controles de acceso, arquitectura de red y seguridad del código. La evaluación produce un informe detallado con hallazgos priorizados por riesgo, escenarios de explotación y recomendaciones de remediación. Las evaluaciones típicas toman 2-4 semanas según el alcance, seguidas de una presentación de hallazgos y planificación de remediación.

Todas las industrias que manejan datos sensibles requieren cumplimiento de ciberseguridad, pero las regulaciones varían por sector. Las organizaciones sanitarias deben cumplir con HIPAA, las instituciones financieras con PCI-DSS, SOX y DORA (en la UE). Las empresas que manejan datos de ciudadanos de la UE necesitan cumplimiento GDPR, mientras los contratistas gubernamentales requieren FedRAMP o CMMC. E-commerce, proveedores SaaS y cualquier negocio procesando pagos o datos personales se benefician de la certificación SOC2.

Los costos de consultoría de ciberseguridad varían según alcance y complejidad. Las evaluaciones básicas de vulnerabilidades comienzan alrededor de 5.000-15.000 euros, mientras el penetration testing completo oscila entre 15.000-50.000 euros. Los programas continuos de gestión de seguridad y cumplimiento típicamente cuestan 3.000-15.000 euros mensuales. Aunque estas inversiones pueden parecer significativas, palidecen comparadas con los costos de brechas que promedian millones en daños, honorarios legales y pérdida de negocio. Proporciono presupuestos personalizados según tus necesidades específicas.

Una auditoría de seguridad exhaustiva típicamente toma 2-6 semanas dependiendo del tamaño y complejidad de la organización. La fase inicial de evaluación requiere 1-3 semanas para escaneo, pruebas y análisis. La preparación del informe y presentación de hallazgos añade otra semana. Los plazos de remediación varían según los problemas identificados: las vulnerabilidades críticas deben abordarse en días, mientras las mejoras arquitectónicas pueden tomar 3-6 meses. Proporciono planes de remediación por fases priorizando los elementos de mayor riesgo.

Las evaluaciones de seguridad requieren diferentes niveles de acceso según el alcance. Para pruebas externas, necesito rangos de red y URLs objetivo. Las evaluaciones internas requieren acceso VPN o presencia en sitio, más credenciales para escaneo autenticado. Para auditorías completas, necesito acceso a documentación, diagramas de red, políticas de seguridad y entrevistas con personal clave. Todo el acceso se rige por un acuerdo formal de alcance y NDA. Sigo estrictas directrices éticas y nunca accedo a sistemas fuera del alcance definido.

La seguridad proactiva se enfoca en prevenir incidentes mediante monitorización continua, evaluaciones regulares, formación en concienciación de seguridad e implementación de controles de defensa en profundidad antes de que ocurran ataques. La seguridad reactiva responde a incidentes después de que suceden: conteniendo brechas, investigando causas raíz y recuperando sistemas. Aunque ambas son necesarias, la seguridad proactiva es mucho más rentable. Las organizaciones con programas proactivos detectan brechas 74 días más rápido y ahorran un promedio de 1,76 millones de dólares por incidente.

Los servicios de seguridad entregan mejoras medibles incluyendo reducción de vulnerabilidades, tiempos de detección de incidentes más rápidos y logro de certificaciones de cumplimiento. Los resultados típicos incluyen reducción del 70-90% en vulnerabilidades críticas en 6 meses, mejoras en el tiempo medio de detección (MTTD) de semanas a horas, y auditorías de cumplimiento exitosas. También obtendrás políticas de seguridad documentadas, personal capacitado, capacidades de respuesta a incidentes y métricas de seguridad ejecutivas que demuestran ROI y reducción de riesgos.

Sí, ofrezco monitorización de seguridad continua usando plataformas SIEM, sistemas de detección de intrusiones y análisis de logs para identificar amenazas en tiempo real. Esto incluye monitorización de alertas 24/7, integración de inteligencia de amenazas y respuesta automatizada para patrones de ataque comunes. Para respuesta a incidentes, proporciono procedimientos documentados, runbooks, ejercicios de simulación y soporte de guardia para incidentes activos. Los acuerdos de retención aseguran respuesta rápida cuando ocurren eventos de seguridad, minimizando daños y tiempo de recuperación.

Empezar es sencillo. Primero, tenemos una llamada de descubrimiento para entender tu negocio, postura de seguridad actual, requisitos de cumplimiento y preocupaciones. Luego propongo un documento de alcance detallando objetivos de evaluación, metodología, cronograma e inversión. Una vez aprobado, firmamos un acuerdo de compromiso y NDA, programamos la ventana de evaluación y comienzo con mínima interrupción a tus operaciones. Todo el proceso de incorporación típicamente toma 1-2 semanas antes de que comience la prueba activa.

Sigo metodologías estándar de la industria incluyendo OWASP Testing Guide para aplicaciones web, PTES (Penetration Testing Execution Standard) para evaluaciones completas, y NIST SP 800-115 para pruebas técnicas de seguridad. Las pruebas cubren vulnerabilidades OWASP Top 10, fallos de autenticación, bypasses de autorización, ataques de inyección y errores de lógica de negocio. Para infraestructura, uso herramientas de Kali Linux incluyendo Nmap, Metasploit y Burp Suite. Todas las pruebas siguen prácticas de divulgación responsable con reglas claras de compromiso.

Proyectos Relacionados

Implementaciones reales que demuestran esta experiencia

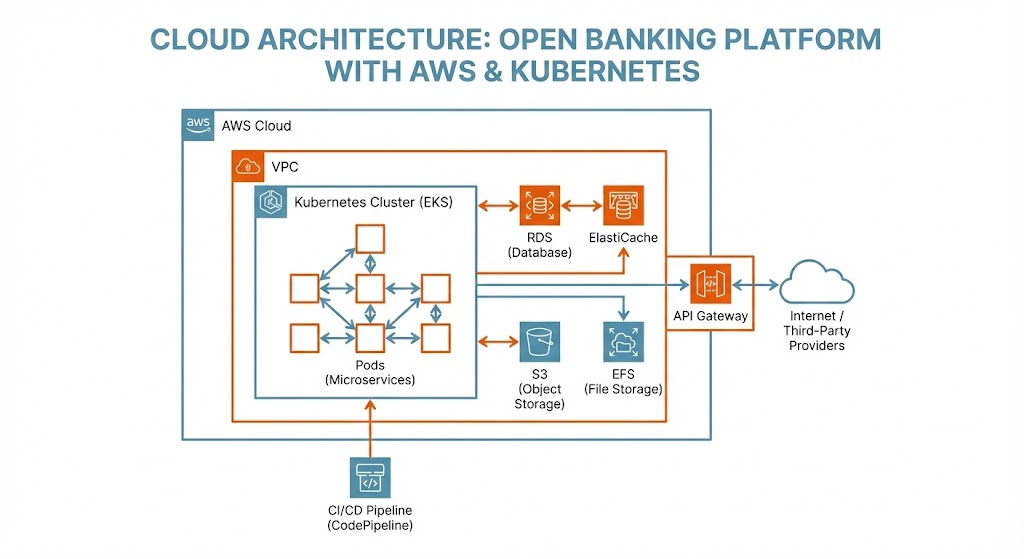

Migración de infraestructura cloud para plataforma de Open Banking (Eurobits/Tink/Visa)

Gestión de la completa migración de infraestructura on-premise a cloud (IBM Cloud y AWS) para una plataforma de Open Banking. Diseño de arquitecturas cloud modernas, migración de cientos de servidores, y soporte de infraestructura legacy durante el proceso de transformación en un entorno internacional altamente regulado.

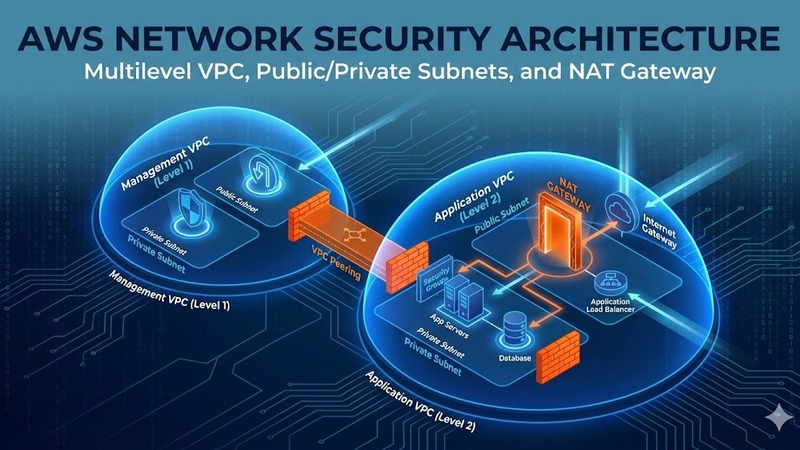

Arquitectura de seguridad de red multinivel en AWS con VPC, NAT Gateway y protección perimetral

Diseño e implementación de arquitectura de seguridad AWS empresarial con VPC multi-nivel, separación de subredes públicas y privadas, NAT Gateway para tráfico saliente controlado, despliegue multi-AZ para alta disponibilidad, AWS Shield para protección DDoS, AWS WAF para seguridad de aplicaciones y estrategia completa de respaldo con AWS Backup.

Arquitectura de balanceo de carga global y alta disponibilidad en AWS

Diseño e implementación de infraestructura altamente disponible multi-región aprovechando AWS Global Accelerator y Application Load Balancers para optimizar latencia, distribución geográfica y recuperación automática entre múltiples zonas de disponibilidad.

Tu experto

Daniel López Azaña

Arquitecto cloud y especialista en IA con más de 20 años de experiencia diseñando infraestructuras escalables e integrando soluciones de IA de vanguardia para empresas de todo el mundo.

Más sobre mí