Cuando una red social de tracking de rutas quiere expandir su alcance mediante partnerships de marca blanca, la autenticación segura y el compartir datos se convierten en desafíos críticos. Este proyecto consistió en implementar un sistema completo de autenticación y autorización OAuth 1.0 para un cliente alemán operando una red social con aplicaciones móviles (iPhone y Android) para tracking de rutas a pie, en coche y en bici, similar a Endomondo pero enfocado en rutas turísticas en lugar de tracking deportivo.

Diseñé e implementé un proveedor OAuth personalizado en la plataforma del cliente y una implementación de referencia de consumidor OAuth, habilitando integración segura de marca blanca con sitios web de partners. La solución permitió a sitios terceros ofrecer la funcionalidad completa de tracking de rutas bajo su propia marca mientras se mantenía aislamiento estricto de datos entre partners y aseguraba que solo sitios autorizados pudieran acceder a los servicios de la plataforma.

El desafío empresarial: distribución segura de marca blanca

El cliente había construido exitosamente una plataforma de tracking de rutas con aplicaciones móviles y características sociales, pero quería expandir su alcance de mercado permitiendo a sitios web de partners ofrecer la misma funcionalidad bajo sus propias marcas.

Requisitos empresariales críticos:

- Distribución de marca blanca - Sitios de partners podían ofrecer características de tracking de rutas bajo su propia marca.

- Autenticación segura - Solo sitios de partners autorizados podían conectarse a la plataforma.

- Aislamiento de datos de usuarios - Usuarios registrados en sitio de Partner A no podían ver datos de usuarios de Partner B.

- Experiencia de single sign-on - Usuarios no deberían necesitar logins separados para sitio de partner y plataforma de rutas.

- Compatibilidad cross-platform - Partners podían usar cualquier lenguaje de programación/plataforma.

- Control de compartir datos - Usuarios deben autorizar explícitamente a partners para acceder a sus datos de rutas.

- Escalabilidad - Soportar múltiples integraciones de partners sin duplicación de código.

El modelo de marca blanca:

Sitios web de partners integrarían la funcionalidad de tracking de rutas:

- Usuarios se registran en sitio de partner (lo que crea cuentas en ambos sistemas).

- Usuarios rastrean rutas usando la app móvil (con marca del partner).

- Tours, fotos, comentarios e interacciones sociales ocurren dentro del ecosistema del partner.

- Datos permanecen aislados por partner (usuarios de Partner A no pueden ver contenido de Partner B).

- Toda funcionalidad aparece bajo la marca y diseño del partner.

Desafíos de seguridad:

Métodos tradicionales de autenticación (compartir usuario/contraseña, API keys) eran inadecuados:

- Compartir contraseñas - Usuarios necesitarían credenciales para ambos sitios (mala UX, riesgo de seguridad).

- Solo API keys - Seguridad insuficiente, sin autorización a nivel de usuario.

- Soluciones personalizadas - Requerirían código de integración único por partner.

La solución: protocolo OAuth

OAuth 1.0 proporcionó la solución ideal, ofreciendo seguridad estándar de la industria usada por Google, Facebook y Yahoo para integraciones de terceros. OAuth habilitó:

- Autenticación segura sitio-a-sitio sin compartir contraseñas.

- Autorización a nivel de usuario (usuarios controlan qué datos pueden acceder partners).

- Protocolo estándar con librerías disponibles en todos los principales lenguajes.

- Modelo de seguridad probado usado por principales compañías tecnológicas.

Arquitectura e implementación OAuth

La solución requería implementar ambos lados de OAuth: el proveedor (plataforma de rutas del cliente) y un consumidor de referencia (integración de sitio de partner).

Roles OAuth:

Proveedor OAuth (plataforma de rutas):

- Almacena recursos protegidos (rutas, fotos, datos de usuario).

- Autentica aplicaciones consumidoras (sitios de partners).

- Obtiene autorización de usuario para acceso a datos.

- Emite tokens de acceso para peticiones autenticadas.

- Valida peticiones entrantes de consumidores.

Consumidor OAuth (sitios de partners):

- Solicita acceso a recursos protegidos.

- Obtiene autorización de usuario mediante flujo OAuth.

- Hace llamadas API autenticadas con tokens de acceso.

- Muestra datos de rutas dentro de su propia interfaz.

Stack tecnológico

| Componente | Tecnología | Propósito |

|---|---|---|

| Versión OAuth | OAuth 1.0 | Protocolo de seguridad para autorización |

| Lenguaje servidor | PHP 5.3+ | Implementación proveedor OAuth |

| Base de datos | MySQL 5.5 | Tokens OAuth y registro de consumidores |

| Arquitectura API | RESTful | Endpoints de acceso a recursos |

| Consumidor referencia | phpFox | Integración proof-of-concept |

| Apps móviles | iOS/Android | Aplicaciones de tracking de rutas |

| Seguridad | Firmas HMAC-SHA1 | Autenticación de peticiones |

Implementación de flujo OAuth

Se implementó el flujo de autenticación OAuth 1.0 de tres pasos para asegurar autorización de usuario:

Paso 1: registro de consumidor

Antes de cualquier flujo OAuth, sitios de partners deben registrarse con el proveedor:

- Partner solicita cuenta de consumidor OAuth.

- Proveedor emite Consumer Key y Consumer Secret.

- Proveedor configura URLs de callback para el partner.

- Credenciales de consumidor almacenadas de forma segura por partner.

Paso 2: request token

Cuando un usuario quiere conectar su cuenta:

- Usuario hace clic en “Conectar Tours” en sitio de partner.

- Consumidor (partner) solicita request token temporal del proveedor.

- Proveedor valida credenciales de consumidor.

- Proveedor genera y devuelve request token.

- Consumidor almacena token temporalmente.

Paso 3: autorización de usuario

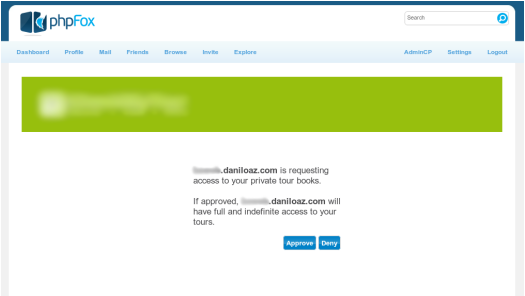

El usuario debe autorizar explícitamente el acceso:

- Consumidor redirige usuario a página de autorización del proveedor.

- Usuario inicia sesión en plataforma de rutas (si no está ya logueado).

- Proveedor muestra petición de autorización: “Sitio Partner quiere acceder a tus rutas. ¿Permitir?”

- Usuario revisa permisos solicitados y aprueba/deniega.

- Si aprueba, proveedor redirige usuario de vuelta a consumidor con request token autorizado.

Paso 4: intercambio de access token

Consumidor intercambia request token autorizado por access token permanente:

- Consumidor envía request token a endpoint de access token del proveedor.

- Proveedor valida request token y autorización de usuario.

- Proveedor genera access token y token secret.

- Proveedor devuelve access token a consumidor.

- Consumidor almacena access token de forma segura.

Paso 5: peticiones API autenticadas

Consumidor hace llamadas API en nombre del usuario:

- Consumidor crea petición API (ej. GET /api/tours).

- Consumidor firma petición usando access token y consumer secret.

- Proveedor valida firma de petición y access token.

- Proveedor devuelve datos solicitados si válidos.

- Consumidor muestra datos en su interfaz.

Seguridad mediante firmas:

Cada petición OAuth se firmó usando HMAC-SHA1:

- Firma generada desde parámetros de petición, timestamp, nonce y secrets.

- Proveedor valida firma en cada petición.

- Previene ataques de replay (comprobación de timestamp y nonce).

- Protege contra ataques man-in-the-middle.

Desarrollo de librería OAuth personalizada

Desarrollé una librería OAuth PHP personalizada optimizada para los requisitos específicos de la plataforma de rutas:

Características de librería de proveedor:

Gestión de consumidores:

- Registrar nuevas aplicaciones consumidoras (sitios de partners).

- Almacenar claves y secrets de consumidores de forma segura.

- Configurar URLs de callback por consumidor.

- Revocar acceso de consumidor cuando sea necesario.

- Estadísticas de uso y rate limiting por consumidor.

Gestión de tokens:

- Generar request tokens criptográficamente seguros.

- Rastrear estado de autorización de tokens.

- Intercambiar request tokens autorizados por access tokens.

- Mecanismos de expiración y renovación de tokens.

- Revocación de tokens por usuario o administrador.

Validación de peticiones:

- Verificación de firma para todas las peticiones entrantes.

- Validación de timestamp (rechazar peticiones antiguas).

- Seguimiento de nonce para prevenir ataques de replay.

- Autenticación de consumidor en cada petición.

- Validación de access token y comprobación de permisos.

Control de acceso a recursos:

- Aislamiento de datos a nivel de usuario (usuarios Partner A vs. Partner B).

- Permisos basados en scope (leer rutas, escribir comentarios, etc.).

- Control de acceso a endpoint API por consumidor.

- Rate limiting por consumidor para prevenir abuso.

Características de librería de consumidor:

Construí implementación de consumidor de referencia para integración de partners:

Gestión de flujo OAuth:

- Adquisición de request token.

- Manejo de redirección de autorización de usuario.

- Intercambio de access token.

- Almacenamiento y recuperación de tokens.

- Refresco automático de token cuando sea necesario.

Llamadas API autenticadas:

- Firma de petición usando secrets de consumidor y token.

- Cliente HTTP con autenticación OAuth incorporada.

- Reintento automático en fallos transitorios.

- Manejo de errores para respuestas específicas de OAuth.

Presentación de datos:

- Obtener rutas del usuario desde API del proveedor.

- Mostrar detalles de ruta (ruta, distancia, duración, fotos).

- Mostrar fotos de ruta en interfaz de galería del partner.

- Renderizar comentarios e interacciones sociales.

- Mantener branding del partner en todo momento.

Integración con phpFox: prueba de concepto

Para validar la implementación OAuth, la integré con phpFox, una plataforma popular de redes sociales. Esto demostró compatibilidad cross-platform (diferente software de redes sociales podía integrarse exitosamente).

Componentes de integración:

Módulo OAuth de phpFox:

- Módulo phpFox personalizado implementando consumidor OAuth.

- Botón “Conectar Tours” en perfil de usuario.

- Manejadores de flujo OAuth integrados con autenticación phpFox.

- Interfaz de navegación de rutas dentro del lenguaje de diseño phpFox.

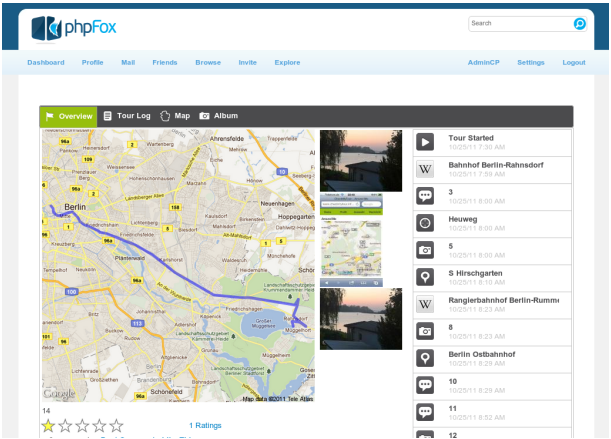

Visualización de rutas:

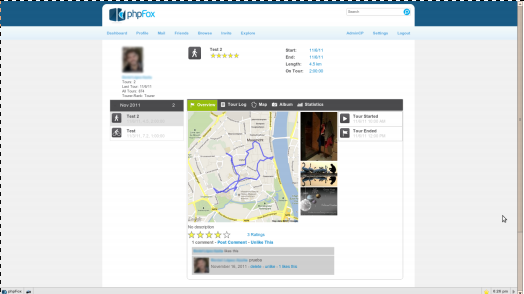

- Rutas del usuario listadas en su perfil phpFox.

- Páginas de detalle de ruta mostrando mapas de ruta.

- Galerías de fotos de rutas integradas con sistema de medios phpFox.

- Comentarios y likes usando características sociales de phpFox.

Experiencia de usuario:

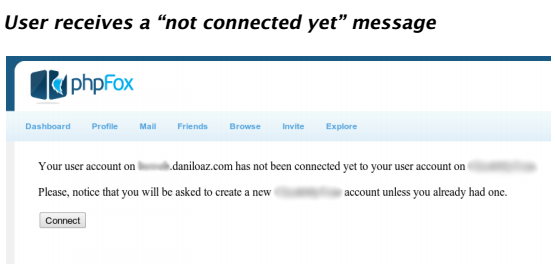

- Usuario phpFox hace clic en “Conectar Tours” en su perfil.

- Flujo OAuth redirige a plataforma de rutas para autorización.

- Usuario autoriza a phpFox acceder a sus rutas.

- Usuario redirigido de vuelta a phpFox con cuenta conectada.

- Rutas automáticamente sincronizadas y mostradas en perfil phpFox.

- Otros usuarios phpFox pueden ver rutas, fotos e interactuar.

Sitio de partner (phpFox - azul) indicando que usuario aún no ha conectado su cuenta de rutas

Página de autorización de plataforma de rutas (verde) donde usuario otorga acceso al sitio de partner a sus rutas

Datos de ruta desde plataforma (verde) mostrados perfectamente dentro de interfaz de sitio de partner (azul)

Aislamiento de datos y multi-tenancy

Un requisito crítico era asegurar que usuarios de diferentes sitios de partners no pudieran ver datos de otros, a pesar de compartir la misma plataforma de rutas subyacente.

Estrategia de implementación:

Registro de usuario específico por partner:

- Cada consumidor OAuth (partner) tiene consumer key única.

- Cuentas de usuario etiquetadas con consumer key de origen.

- Autenticación de usuario comprueba contexto de consumidor.

- Fusión de cuentas cross-partner prevenida.

Segregación de datos:

- Rutas, fotos, comentarios etiquetados con contexto de consumidor del usuario.

- Consultas API filtradas por contexto de consumidor automáticamente.

- Usuarios de Partner A solo ven contenido de otros usuarios de Partner A.

- Administrador de plataforma tiene vista a través de todos los partners para soporte.

Aislamiento de características sociales:

- Relaciones de amistad limitadas a contexto de consumidor.

- Feeds de actividad muestran solo contenido del mismo partner.

- Resultados de búsqueda filtrados por afiliación de partner.

- Comentarios y likes solo visibles dentro de ecosistema de partner.

Integración con app móvil:

- Apps móviles de marca blanca por partner.

- Apps autentican usuarios con credenciales específicas de partner.

- Subidas de rutas etiquetadas con contexto de partner.

- Fuga de contenido cross-partner prevenida a nivel de app.

Consideraciones de seguridad

La implementación OAuth requirió atención cuidadosa a mejores prácticas de seguridad:

Gestión de secrets:

- Secrets de consumidor nunca transmitidos sobre red.

- Secrets de access token almacenados cifrados en base de datos.

- Secrets rotados periódicamente.

- Secrets comprometidos podían ser revocados inmediatamente.

Seguridad de transporte:

- HTTPS requerido para todos los endpoints OAuth.

- Validación de certificado aplicada.

- URLs de redirección validadas contra callbacks registrados.

- Sin datos sensibles en query strings.

Prevención de ataques:

- Ataques de replay - Validación de nonce y timestamp.

- Ataques CSRF - Validación de parámetro state de OAuth.

- Robo de tokens - Request tokens de vida corta, uso único.

- Fuerza bruta - Rate limiting en endpoints de tokens.

- Inyección SQL - Prepared statements en todo momento.

Protección de privacidad:

- Página de autorización de usuario muestra claramente qué datos se comparten.

- Usuarios pueden revocar access tokens en cualquier momento.

- Log de auditoría de todas las autorizaciones OAuth.

- Acceso de partner limitado a scopes explícitamente otorgados.

Desafíos técnicos y soluciones

Desafío 1: inconsistencias de generación de firma

Diferentes lenguajes codifican parámetros URL de forma diferente, causando desajustes de firma.

Solución: Se implementó cumplimiento estricto de especificación OAuth para codificación y ordenamiento de parámetros. Se creó suite de pruebas completa con firmas conocidas-buenas de múltiples implementaciones OAuth. Se documentaron claramente requisitos de codificación para integraciones de partners.

Desafío 2: almacenamiento y recuperación de tokens

Gestionar tokens a través de peticiones distribuidas con manejo de sesión.

Solución: Se diseñó esquema eficiente de almacenamiento de tokens en base de datos con lookups indexados. Se implementó capa de caché para tokens frecuentemente accedidos. Se creó sistema de gestión de ciclo de vida de tokens manejando creación, autorización, intercambio y expiración.

Desafío 3: integración con app móvil

Apps móviles necesitaban interactuar con flujo OAuth diseñado para navegadores web.

Solución: Se implementó flujo OAuth adaptado para móvil: WebView in-app para autorización, esquema URL personalizado para callbacks, almacenamiento seguro de tokens en keychain del OS móvil. Se proporcionaron páginas de autorización optimizadas para móvil.

Desafío 4: debugging de problemas OAuth

Troubleshooting de fallos OAuth requiere entender el flujo completo a través de ambos sistemas.

Solución: Se construyó sistema completo de logging rastreando cada paso OAuth. Se creó panel de administración mostrando detalles de petición/respuesta OAuth. Se desarrolló herramienta de validación para partners para probar su implementación OAuth contra el proveedor.

Resultado del proyecto

El sistema de integración OAuth habilitó exitosamente a la plataforma de rutas para expandir mediante partnerships de marca blanca mientras se mantenía seguridad y aislamiento de datos.

Resultados empresariales:

- Capacidad de marca blanca lograda - Partners podían ofrecer tracking de rutas bajo sus propias marcas.

- Integración segura - Seguridad OAuth estándar de industria protegiendo datos de usuarios.

- Agnóstico de plataforma - Partners podían integrarse independientemente de su stack tecnológico.

- Experiencia de usuario optimizada - Sin compartir contraseñas, flujo de autorización fluido.

- Escalabilidad probada - Integración phpFox validó enfoque para múltiples partners.

Logros técnicos:

- Implementación personalizada de proveedor OAuth 1.0 en PHP.

- Librería de consumidor de referencia para integraciones de partners.

- Flujo OAuth completo (request token, autorización, access token, llamadas API).

- Aislamiento de datos asegurando privacidad multi-tenant.

- Integración proof-of-concept con phpFox.

- Medidas de seguridad completas (firmas, nonces, timestamps).

- Compatibilidad con app móvil para apps de marca blanca.

Lecciones clave aprendidas

1. La complejidad OAuth requiere buena documentación - Documentación clara con ejemplos de código en múltiples lenguajes fue esencial para integraciones de partners.

2. La seguridad no puede comprometerse - Adhesión estricta a especificación OAuth previno vulnerabilidades de seguridad. No se aceptaron atajos.

3. Testing cross-platform es crítico - La integración phpFox reveló casos extremos que no se hubieran descubierto probando solo contra la plataforma.

4. La experiencia de usuario importa en flujos de seguridad - El diseño de página de autorización impactó significativamente la confianza del usuario y tasas de conversión de autorización.

5. Complejidad de multi-tenancy - Aislamiento de datos en infraestructura compartida requiere diseño arquitectónico cuidadoso desde el principio.

Conclusión

Este proyecto de integración OAuth demostró cómo protocolos de seguridad estándar de industria pueden habilitar modelos de negocio sofisticados como partnerships de marca blanca. Al implementar OAuth 1.0 correctamente, la plataforma de tracking de rutas pudo compartir funcionalidad con partners de forma segura mientras se mantenía aislamiento completo de datos y privacidad de usuario.

La solución balanceó requisitos de seguridad con experiencia de usuario, corrección técnica con necesidades prácticas de integración, y apertura de plataforma con protección de datos. La integración phpFox validó el enfoque y proporcionó una implementación de referencia para futuros partners.

Esta experiencia reforzó la importancia de aprovechar estándares probados (OAuth) en lugar de inventar esquemas de autenticación personalizados, y el valor de construir librerías reutilizables que habilitan crecimiento de ecosistema mediante partnerships.

¿Necesitas implementar OAuth o integración API segura?

Para plataformas que buscan:

- Partnerships de marca blanca con integración API segura.

- Implementación OAuth (OAuth 1.0, OAuth 2.0) como proveedor o consumidor.

- Single sign-on (SSO) entre múltiples plataformas.

- Aislamiento de datos multi-tenant con autorización granular.

- APIs RESTful con autenticación y autorización robustas.

Como desarrollador full-stack con experiencia en protocolos de seguridad, puedo ayudarte a implementar sistemas OAuth y APIs seguras que habilitan integraciones de partners mientras mantienen estricto control de acceso y privacidad de datos de usuarios.

Especializado en OAuth, REST APIs, autenticación, autorización y arquitecturas de integración cross-platform.

Ponte en contacto →

Nota de confidencialidad: El nombre del cliente y detalles específicos de plataforma se han omitido por acuerdo de confidencialidad. Las capturas de pantalla muestran la interfaz de integración con componentes de proveedor OAuth (verde) y consumidor (azul) resaltados para claridad.

Sobre el autor

Daniel López Azaña

Emprendedor tecnológico y arquitecto cloud con más de 20 años de experiencia transformando infraestructuras y automatizando procesos. Especialista en integración de IA/LLM, desarrollo con Rust y Python, y arquitectura AWS & GCP. Mente inquieta, generador de ideas y apasionado por la innovación tecnológica y la IA.

Proyectos relacionados

Plugins de integración para chat Bowob - Conectores multi-plataforma de sistema de chat para CMS y redes sociales

Desarrollo de plugins de integración para servicio de chat Bowob.com habilitando funcionalidad de chat embebido perfectamente integrada en múltiples sistemas de gestión de contenido y plataformas de redes sociales. Creación de conectores personalizados para phpFox, Social Engine, Joomla Community Builder, foro Kunena y Simple Machines Forum (SMF), proporcionando a webmasters instalación con un clic para soluciones completas de chat. Plugins integraron autenticación de usuarios, sincronización de perfiles, conexiones de amigos y personalización de interfaz, permitiendo a miembros del sitio comunicarse en tiempo real mientras se mantiene experiencia de usuario nativa de plataforma y consistencia de datos.

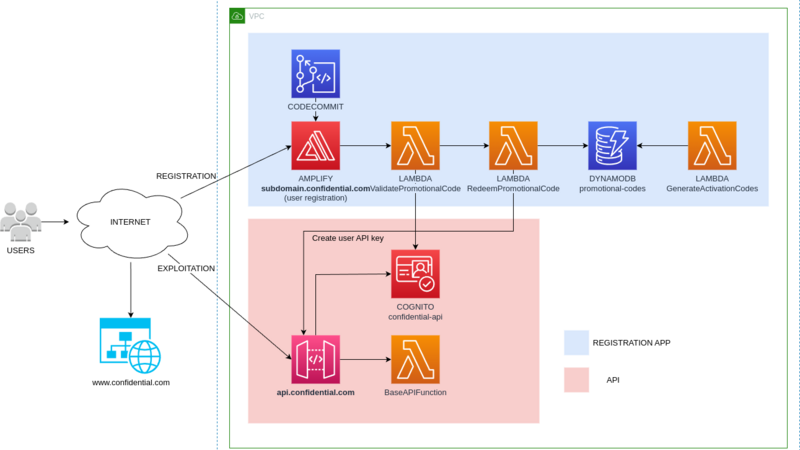

Integración AWS Marketplace para producto SaaS de startup tecnológica

Arquitectura completa de integración con AWS Marketplace para un producto API SaaS, incluyendo sistema de registro de usuarios, autenticación con AWS Cognito, gestión de códigos promocionales y despliegue automatizado de infraestructura con metodología Infrastructure as Code.

Mascotea - Red social vertical para mascotas

Plataforma social vertical completa dedicada a mascotas y sus dueños, desarrollada desde cero con Yii Framework. Red social que integra perfiles de usuarios y mascotas, timeline dinámico, gestión de amistades, álbumes fotográficos, blog comunitario, calendario de eventos, directorio de profesionales y empresas del sector pet, sistema de mensajería, notificaciones en tiempo real y soporte multiidioma. Incluye Mascotour, agencia de viajes especializada en destinos pet-friendly con gestión de reservas y facturación integrada.

Comentarios

Enviar comentario